Logjam-Attacke: Verschlüsselung von zehntausenden Servern gefährdet

Unzählige Web-, Mail-, SSH- und VPN-Server sind durch einen neuen Angriff auf den Diffie-Hellmann-Schlüsseltausch verwundbar. Angreifer können so die Verschlüsselung aufbrechen. Vermeintlich vertrauenswürdig übertragene Daten wären dann nicht mehr sicher.

(Bild: WeakDH.org)

Forscher haben eine Sicherheitslücke entdeckt, mit der sich eine große Zahl der verschlüsselten Verbindungen im Internet kompromittieren lässt. Angreifer können diese als Man-in-the-Middle abfangen, belauschen oder bösartigen Code einschleusen. Der Logjam-Attacke liegt eine Schwäche im Diffie-Hellman-Schlüsselaustausch zugrunde. So können Angreifer an die geheimen Schlüssel kommen, die bei gesicherten Verbindungen (zum Beispiel bei SSL/TLS) zum Einsatz kommen. Den Angriff beschreiben eine Reihe von Sicherheitsforschern, darunter Johns-Hopkins-Professor Matthew Green, in ihrem Paper Imperfect Forward Secrecy: How Diffie-Hellman Fails in Practice.

Um eine verschlüsselte Verbindung aufbauen zu können, müssen Server und Client bei symmetrischen Verfahren im Vorfeld Schlüssel über eine nicht gesicherte Leitung austauschen. Dafür kommt in vielen Fällen der Diffie-Hellman-Schlüsselaustausch zum Einsatz. Der macht sich mathematische Funktionen zu nutze, die in eine Richtung (für die Gesprächspartner) schnell zu berechnen sind, die in die andere Richtung (zum Beispiel für einen mithörenden Man-in-the-Middle) aber einen viel größeren Rechenaufwand benötigen.

Export-Verschlüsselung ist böse

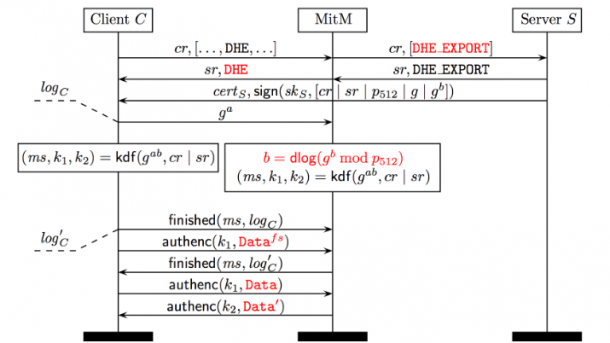

Ein gängiges Verfahren nutzt dafür die Berechnung von diskreten Logarithmen. Arbeitet man hier mit großen Zahlen, wird das Problem so komplex, dass es im Allgemeinen nicht mit roher Rechengewalt zu knacken ist. Wie die Forscher allerdings zeigen, kann man die Rechenaufgabe so zerlegen, dass man den Großteil der Rechenarbeit schon im Vorfeld erledigen kann. Durch die ehemaligen Export-Regeln der US-Regierung für Krypto, die viele Systeme noch heute unterstützen, können Angreifer die Sicherheit der Verbindung downgraden und Server und Client dazu bewegen, die geschwächten 512-Bit-Varianten von Diffie-Hellman zu verwenden.

(Bild: WeakDH.org)

Bei Diffie-Hellman ab 1024 Bit sind die Forscher mit ihrem Logjam-Angriff erst mal außen vor. Unterstützen Server und Client aber die Export-Verfahren (DHE_EXPORT), können sie dessen Verwendung erzwingen und die Sicherheit auf 512 Bit reduzieren. Für das Knacken solcher Verbindungen berechneten die Forscher innerhalb von sieben Tagen Zwischenergebnisse vor. Das führt dazu, dass die finale Berechnung des Logarithmus zum Knacken der Verbindung im Schnitt dann nur noch 90 Sekunden dauerte. Macht man sich also die Mühe der Vorberechnung, wird plötzlich ein Man-in-the-Middle-Angriff auf die Verbindung möglich.

Es sind zu wenige Primzahlen im Einsatz

Die Länge der Schlüssel wird über Primzahlen der entsprechenden Länge erreicht (genauer: indem die relevanten Zahlen jeweils Modulo P genommen werden). Das bedeutet, dass die Angreifer ihre Vorberechnungen für jede dieser Primzahlen durchführen müssen. In der Praxis stellt sich heraus, dass viele Server ein und die selbe Primzahl nutzen. Von den untersuchten Servern – die erste Million der meistbesuchten Webseiten mit HTTPS laut des Alexa-Rankings – erlauben 8 Prozent das problematische DHE_EXPORT. Davon setzen 92 Prozent lediglich zwei verschiedene 512-Bit-Primzahlen ein. Innerhalb von zwei Wochen konnten die Forscher also die Rechen-Vorarbeit leisten, um die https-Verbindungen dieser Webseiten angreifen zu können.

(Bild: WeakDH.org)

Die Forscher sind zuversichtlich, dass sie mit etwas Optimierung ihrer Methode bald auch 768-Bit-Diffie-Hellman knacken können. Außerdem warnen sie davor, dass von Staaten geförderte Dienste wie NSA und GCHQ wahrscheinlich auch Diffie-Hellman mit 1024-Bit angreifen können. Matthew Green vermutet, dass Logjam bereits von der NSA genutzt wurde, um VPN-Verbindungen aufzubrechen. Ein weiteres Indiz dafür: In den von Edward Snowden geleakten NSA-Dokumenten soll ein zu Logjam passendes Angriffsszenario verzeichnet sein. Schützen würde laut Green der Umstieg auf Diffie-Hellman mit elliptischen Kurven (ECDH).

Fast alle Webbrowser betroffen

Mehr als 80.000 der Top-1-Million-Webseiten, die TLS anbieten sollen laut der Sicherheitsforscher anfällig für die Attacke sein und auch mehr als acht Prozent aller Mailserver, die auf POP3 und IMAP setzen, können keine sichere Verbindung mehr garantieren. Damit der Angriff funktioniert, müssen sowohl Server als auch Client für das Downgrading der Verbindungssicherheit anfällig sein. Momentan sind auf Browser-Seite Chrome, Firefox und Safari angreifbar. Ob der eigene Browser in Gefahr ist kann man auf der Seite der Logjam-Entdecker testen. Admins können ihre Server in einem separaten Test prüfen.

Was kann man tun?

Betreiber von betroffenen Servern sollten die Export-Verschlüsselung deaktivieren und eine spezifische 2048-Bit-Diffie-Hellman-Gruppe erzeugen. Dem Test der Entdecker der Lücke zufolge ist der Internet Explorer nicht verwundbar – Microsoft hatte die Lücke in ihrem Browser am vergangenen Patchday geschlossen. Die Entwickler von Chrome, Firefox und Safari sollen bereits an Patches arbeiten.

Die Logjam-Attacke erinnert wegen der Export-Bestimmungen der US-Regierung an die FREAK-Lücke, über die Angreifer via SSL/TLS geschützten Datenverkehr entschlüsseln und im schlimmsten Fall sensible Daten mitlesen konnten.

Korrektur - 20.05.2015 18:52 Uhr: In der ursprünglichen Meldung war von einer zu hohen Anzahl anfälliger Server mit TLS die Rede. Dies wurde angepasst.

2. Update 21:15, 20.5.2015: Rolle der Primzahlen beim Einsatz von Diffie Hellman präzisiert.