Sicherheitslücken in Proxy-Tool Hola

Über Hola kann man Regionalsperren umgehen, indem man über den Internetanschluss eines anderen Nutzers surft. In der Zugangssoftware klafften bis vor kurzem allerdings haarsträubende Lücken.

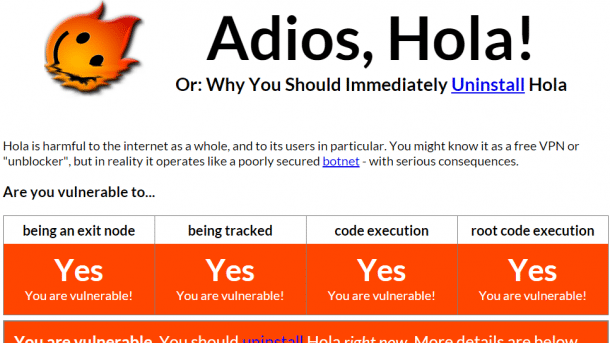

In dem verbreiteten Proxy-Tool Hola klafften Sicherheitslücken, durch die ein Angreifer Code auf dem Rechner seines Opfers ausführen kann. Zudem lieferte es beliebigen Websites Informationen über den Nutzer, die sich für Tracking eigenen. Eine Gruppe von Whitehat-Hackern hat die Probleme entdeckt und öffentlich gemacht.

Hat man das Tool installiert, kann man den Traffic des Browsers per Mausklick durch fast jedes beliebige Land leiten lassen. So kann man die Ländersperren bei YouTube, Hulu und Co. umgehen. Im Gegenzug stellt man der Community allerdings den eigenen Internetanschluss zur freien Verfügung – und zwar nicht nur anderen Hola-Nutzern. Unternehmen können die Proxies mieten, um Internetverkehr mit sehr vielen unterschiedlichen IP-Adressen auszuleiten. Wer nicht als Proxy fungieren will, kann sich für 5 US-Dollar im Monat frei kaufen.

Lokaler Webserver schutzlos ausgeliefert

Hola startet auf dem Loopback-Interface (127.0.0.1) einen Webserver, der auf Port 6853 lauscht. Er stellt mehrere JSON-APIs bereit, über die man etwa auf das Dateisystem zugreifen oder auch Programme starten kann. Der Server lieferte die APIs mit dem HTTP-Header "Access-Control-Allow-Origin: *" aus. Dies hebelt die sogenannte Same-Origin-Policy aus, die sicherstellt, dass die Site evil.com auf localhost (oder eine andere Domain) zugreift.

Die Website des Angreifers konnte deshalb per JavaScript auf den lokalen Server zugreifen, der auf dem Rechner des potenziellen Opfers läuft. Er konnte so alle API-Funktionen nutzen, also etwa Programme starten oder Dateien vom Rechner des Nutzers abziehen. Die Hacker demonstrieren dies mit einer Proof-of-Concept-Seite, die unter Windows den Taschenrechner startet. Zudem liest sie drei eindeutige Ziffernfolgen aus, die sich zum Tracking der Hola-Nutzer eignen.

Sicherheits-Updates

Die Betreiber erklären in ihrem Blog, dass die Lücken inzwischen auf allen Plattformen geschlossen wurden. Das Unternehmen verteidigt zudem das Funktionsprinzip von Hola, es handele sich um einen typischen Peer-to-Peer-Dienst. In Zukunft soll es ein Bug-Bounty-Program geben, über das Sicherheitsforscher einen Finderlohn erhalten, wenn sie neu entdeckte Schwachstellen an das Unternehmen melden.

Wer Hola installiert hat, sollte unmittelbar überprüfen, ob der Client respektive die Browser-Erweiterung auf dem aktuellen Stand ist. Zudem sollte man über die Testseite sicherstellen, dass der Demo-Angriff tatsächlich vereitelt wird. (rei)