Gehacktes Kinderspielzeug öffnet Garagentore

Garagentoröffner mit feststehenden Codes lassen sich mit dem von Sicherheitsexperte Samy Kamkar modifizierten Kinderspielzeug IM-ME in kurzer Zeit austricksen.

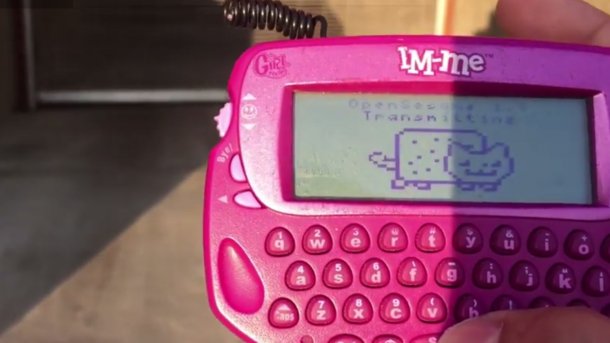

Dieses unscheinbare Kinderspielzeug kann einfache Garagentoröffner austricksen, indem es alle möglichen Codes durchprobiert.

(Bild:

Samy Kamkar)

Der Sicherheitsforscher Samy Kamkar hat ein beliebtes Kinderspielzeug so modifiziert, dass es speziell in den USA weit verbreitete Garagentoröffner in wenigen Sekunden überlisten kann, wie Wired schreibt. Gerade ältere Systeme benutzten einen Code, der so sicher sei wie ein zwei Zeichen langes Passwort. Das OpenSesame getaufte Gerät könne Garagentore, die sich nur über einen festgeschriebenen Code öffnen lassen, austricksen.

Chat-Spielzeug als Hacker-Tool

Als Grundlage für OpenSesame dient ein mittlerweile nicht mehr hergestelltes Spielzeug namens IM-ME von Mattel. Zusammen mit einer günstigen Antenne und einer Zusatzhardware auf Open-Source-Basis sei daraus ein Universal-Öffner für unter 100 US-Dollar herzustellen. Nach einem Tastendruck probiert das modifizierte Spielzeug innerhalb weniger Sekunden alle möglichen Codes durch.

Das von Kamkar genutzte Mattel-Spielzeug Radica IM-ME dient eigentlich zum drahtlosen Versand von Textnachrichten in der Familie. Da es Signale mit einer hohen Anzahl an Frequenzen senden und empfangen kann, sei es bei Radiohackern sehr beliebt. Durch das Hinzufügen einer Antenne und des JTAG-Adapters GoodFET konnte der Bastler die Reichweite seines Systems erhöhen und es entsprechend programmieren.

Die von der Sicherheitslücke betroffenen Garagentoröffner nutzen demnach maximal 12 Bit umfassende Codes. Daraus ergeben sich 4096 mögliche Passwörter, die über eine Brute-Force-Attacke durchprobiert werden. Mit klassischen Hacking-Methoden würde dies knapp 30 Minuten dauern. Kamkar konnte den Vorgang nach eigenen Angaben auf knapp acht Sekunden verkürzen. Beziehe man noch die unterschiedlichen Frequenzen ein, auf denen die Codes gesendet werden können, ergebe dies einen Angriffszeitraum von knapp einer Minute. Auf seiner Webseite bietet Kamkar detaillierte Beschreibungen zu seiner Attacke an. Weil er einige relevante Informationen weggelassen habe, sei ein Nachbau des Systems aber nicht möglich.

Viele Angriffsziele

Kamkars OpenSesame könne jedoch nicht alle Garagentor-Systeme austricksen. Ein erfolgreicher Angriff sei nur möglich, wenn der Schließmechanismus einen feststehenden Code nutzt, der von einer Fernbedienung drahtlos übermittelt wird. Kommt hingegen ein sich ständig verändernder Code (rolling code) zum Einsatz, der bei jedem Tastendruck abgeändert wird, so sei eine Attacke mit OpenSesame zwecklos.

Einige Hersteller verkaufen nach eigenen Angaben schon seit vielen Jahren keine Garagentoröffner mit feststehenden Codes mehr, dennoch sei nach Ansicht von Kamkar Vorsicht geboten. In der Garage seiner erst kürzlich gebauten Eigentumswohnung komme ein Empfänger zum Einsatz, der mit OpenSesame geknackt werden konnte. Hersteller wie Nortek, Linear, MultiCode oder NSCD/North Shore Commercial Door würden noch immer verwundbare Geräte anbieten. In der Vergangenheit seien zudem von Unternehmen wie Chamberlain, Liftmaster, Stanley, Delta-3, Moore-O-Matic Systeme vertrieben worden, die angreifbar sind.

Schraubenzieher schafft Klarheit

In einem Video erklärt Kamkar, wie Besitzer herausfinden können, ob ihr Garagentoröffner von der Schwachstelle betroffen ist. So würden DIP-Schalter in der Fernbedienung mit großer Wahrscheinlichkeit auf die Verwendung feststehender Codes hindeuten. Auch das Handbuch könne weiterhelfen. Finden sich dort Hinweise auf "verändernde Codes" oder Standards wie "Security+" oder "Intellicode" so könne davon ausgegangen werden, dass ein Angriff mit OpenSesame ins Leere laufen werde.

Schon seit Jahren würden Kriminelle mit sogenannten "Code Grabbern" den Code zur Öffnung des Garagentors abgreifen, wenn der Besitzer die Fernbedienung betätigt, um durch ein späteres Abspielen der Codes Zugang zu erlangen. OpenSesame sei noch praktischer, da es alle möglichen Codes kurzerhand durchprobiert. (mho)