Gefährliche Sicherheitslücke in aktuellen Samsung-Smartphones

Die Galaxy-Smartphones laden Updates über eine ungesicherte HTTP-Verbindung. Dies kann ein Angreifer missbrauchen, um Code mit System-Rechten einzuschleusen. Betroffene sollten öffentliche WLANs nicht nutzen, bis ein Patch bereitsteht.

In der vorinstallierten Bildschirmtastatur zahlreicher Samsung-Smartphones klafft eine kritische Sicherheitslücke, durch die ein Angreifer die Kontrolle übernehmen und Daten abgreifen kann. Dies hat die auf mobile Anwendungen spezialisierte Security-Firma NowSecure herausgefunden. Betroffen sind unter anderem die Modelle Galaxy S5 und S6. Schützen kann man sich derzeit kaum.

Die Lücke klafft in der angepassten Version des SwiftKey Keyboard, die Samsung fest in die Firmware seiner Smartphones integriert. Das Keyboard lädt Zip-Archive aus dem Netz, die normalerweise Updates für die aktiven Sprachpakete enthalten. Da der Download unverschlüsselt über HTTP erfolgt, kann ein Angreifer in der Position des Man-in-the-Middle die Übertragung abfangen und stattdessen ein manipuliertes Archiv an das Smartphone schicken. Gerade in öffentlichen Netzen wie WLAN-Hotspots sind solche Eingriffe mit geringem Aufwand machbar.

Hash im Klartext

Zwar überprüft die Keyboard-Software den SHA1-Hash der heruntergeladenen Datei; die Information, welcher Hash zu erwarten ist, holt sie sich vor dem Download allerdings ebenfalls im Klartext aus dem Netz. Ein Angreifer kann auch diese Übertragung abfangen und den angegebenen SHA1-Hash gegen den Hash der manipulierten Datei ersetzen.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externes YouTube-Video (Google Ireland Limited) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (Google Ireland Limited) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

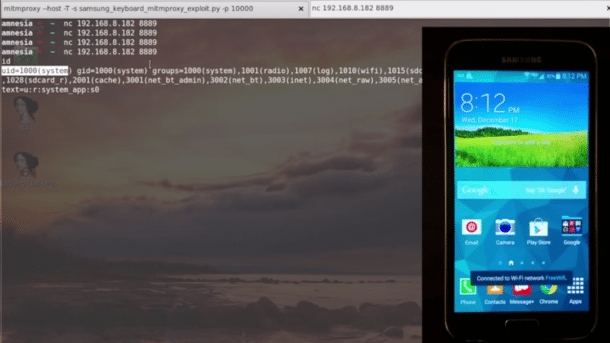

Den Inhalt des Pakets entpackt die Tastatur, die mit System-Rechten läuft, an eine beliebige Stelle im Dateisystem. Ersetzt der Angreifer auf diese Weise eine App, die ohnehin zu einem bestimmten Zeitpunkt ausgeführt wird – etwa nach Systemstart –, kann er dauerhaft Schadcode zur Ausführung bringen. NowSecure demonstriert dies in einem YouTube-Clip mit einer Remote Shell, die nach der automatischen Installation vollen Gerätezugriff übers Netz ermöglicht.

Schutz durch Vermeiden

Die Sicherheitsfirma recherchiert aktuell noch, welche der Galaxy-Smartphones für die Lücke anfällig sind. Während der Status bei den meisten Modellen noch unbekannt ist, sind zumindest einige Providerversionen des Galaxy S4 Mini, S5 und S6 anfällig.

Laut NowSecure hilft es nicht, auf eine andere Bildschirmtastatur umzusteigen, da SwiftKey trotzdem seine Update-Pakete zieht. Schützen kann sich der Nutzer nur, indem er Situationen vermeidet, in denen ein Angreifer die Kontrolle über das Netzwerk übernehmen kann – insbesondere vor der Nutzung öffentlicher WLANs sollte man Abstand nehmen. (rei)