VMware Workstation und Player: Host-Systeme über Schwachstelle angreifbar

In einigen Virtualisierungs-Anwendungen von VMware klafft eine Sicherheitslücke, über die Angreifer die Kontrolle über das Host-System übernehmen könnten. Aktualisierte Versionen sind bereits verfügbar.

Wer bei Virtualisierungen auf die Lösungen Workstation und Player von VMware setzt, sollte zeitnah aktualisierte Versionen beziehungsweise einen Patch installieren. Denn über eine Sicherheitslücke bei der Einbindung eines virtuellen Druckers über den Port COM1 könnten Angreifer mittels manipulierter Bilddateien das Host-System aus dem Gast-System heraus infiltrieren. Davor warnt Kostya Kortchinsky vom Google Security Team.

Die Sicherheitslücke finde sich in den Programmbibliotheken TPView.dll und TPInt.dll. Auf diese greift der Prozess Vprintproxy.exe zu. Bei einem Übergriff könnten Angreifer mit manipulierten EMF- und JPEG-2000-Dateien einen Pufferüberlauf provozieren und so im schlimmsten Fall die Kontrolle über das Host-System übernehmen.

Kortchinsky zufolge nutzen die verwundbaren Programmbibliotheken keine Speicherverwürfelung (Address Space Layout Randomization). Dieser Schutzmechanismus erschwert das Ausnutzen eines Pufferüberlaufs.

Aktuelle Versionen finden. OS X auch betroffen

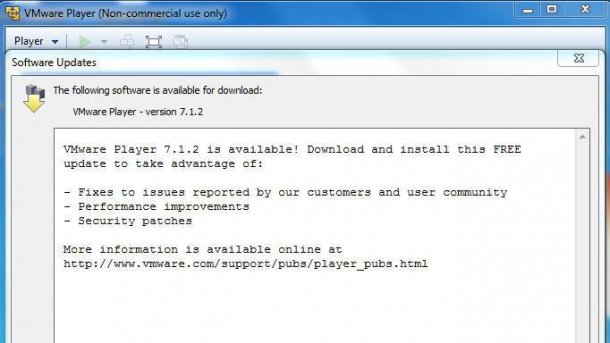

Der Sicherheitsforscher habe VMware im März dieses Jahres über die Sicherheitslücke unterrichtet; im April wurde dann die entsprechende CVE2015-2336 bis -2340 zugewiesen. Ab sofort stehen mit den Versionen Workstation 11.1.1, 10.0.6, Player 7.1.1, 6.0.6 und Horizon Clients 5.4.2, 3.4.0, 3.2.1 die passenden Updates bereit.

Auch Mac-OS-X-Nutzer von Fusion sollten auf die Version 6.0.6, 7.0.1 aktualisieren, denn über einen Fehler in der Interprozesskommunikation RPC könnten Angreifer eine DoS-Attacke auf Host- und Gast-Systeme fahren. (des)