Hacking Team spionierte auch iPhones aus

Mit Hilfe eines Unternehmens-Zertifikats konnte Hacking Team offenbar auch Spionage-Apps auf iPhones ohne Jailbreak schleusen.

Bislang sah es so aus, als ob iPhone-Nutzer relativ sicher vor Spionage-Angriffen mit der Software von Hacking Team seien. In einer der veröffentlichten Mails hieß es, dass ein Jailbreak erforderlich sei, um die Remote Control Software (RCS) von Hacking Team zu installieren. Jetzt stellt sich jedoch heraus, dass Hacking Team offenbar im Besitz eines Unternehmens-Zertifikats war, mit dem sie ihr RCS dann auch auf iPhones ohne Jailbreak installieren konnten, berichten die Mobile-Security-Spezialisten von Lookout. RCS könne dann unter anderem Termine, Kontakte und Standort-Daten ausspähen und sogar Tastatureingaben überwachen.

Unternehmens-Zertifikate gibt Apple an Firmen aus, die eigene Software auf den Geräten ihrer Angestellten installieren wollen. Allerdings erfordert diese Installation in der Praxis Zugang zum entsperrten Gerät, da nicht nur das Unternehmens-Zertifikat und die Apps installiert, sondern auch einige auffällige Nachfragen positiv beantwortet werden müssen.

Zustimmung erforderlich

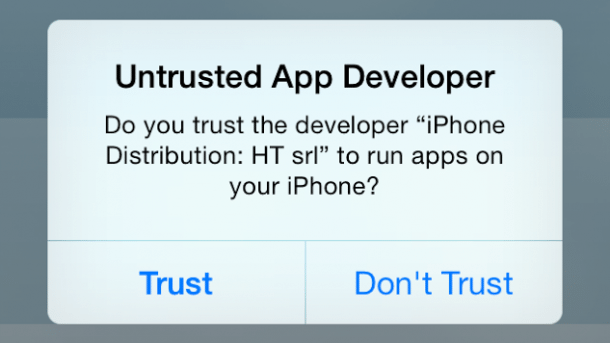

Die App könnte via Sideload von einem entsprechend präparierten Computer auf das iPhone gepusht werden, das via USB mit dem Computer verbunden wird. Alternativ könnte die Installation auch über den Klick auf einen Link erfolgen. Danach muss der Anwender zunächst dem Entwickler "iPhone Distribution: HT srl" das Vertrauen aussprechen, Apps auf dem iPhone auszuführen. Später muss er noch den Zugriff einer App ohne Namen auf Kontakte, Ort und Kalender absegnen. Außerdem muss man in den Einstellungen die als Keylogger fungierende Tastatur von Hacking Team aktivieren.

(Bild: Lookout )

Vermutlich erledigt der Überwacher all diese Schritte selbst, indem er sich Zugang zu einem entsperrten Gerät verschafft. Sein Opfer kann die Manipulation jedoch später durchaus noch entdecken, etwa daran, dass eine zusätzliche Tastatur installiert ist. Laut Lookout hat Apple das von Hacking Team genutzte Unternehmenszertifikat mittlerweile gesperrt.

Update 10:30 17.7.2015: Ursprünglich hieß es, auf einem infizierten iPhone sei keine Passwort-Angabe mehr möglich. Korrekt ist, dass keine Passworteingabe über die RCS-Tastatur möglich ist; iOS schaltet jedoch für eine solche automatisch auf eine des Systems um. (ju)