RC4 NOMORE: Forscher knacken RC4 in 52 Stunden

Vermutlich in Rekordzeit konnten belgische Forscher Sitzungs-Cookies aus RC4-verschlüsseltem Datenverkehr rekonstruieren. Der RC4 NOMORE getaufte Angriff ist ein weiterer Sargnagel für die Stromverschlüsselung.

Die beiden belgischen Forscher Mathy Vanhoef und Frank Piessens demonstrieren, wie sich das als unsicher geltende RC4 noch schneller knacken lässt. Die Forschern konnten so ein 16 Zeichen langes Sitzungs-Cookie innerhalb von 52 Stunden aus HTTPS-Traffic eines physischen Rechners extrahieren. Der zu leistende Aufwand ist allerdings noch immer immens.

Traffic-Generator

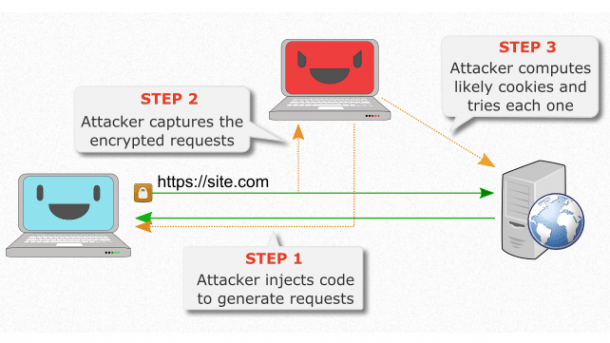

Um an ein verschlüsselt übertragenes Sitzungs-Cookie zu gelangen, muss ein Angreifer den Browser seines Opfers dazu bringen, enorm viele HTTPS-Anfragen abzusetzen. Er könnte sich etwa als Man-in-the-Middle in den Datenverkehr seines Opfers einklinken und abwarten, bis dieses eine unverschlüsselt übertragene Webseite wie http://example.com aufruft. In die Seite würde der Angreifer dann JavaScript-Code einschleusen, der massenhaft Anfragen an die HTTPS-Site stellt, von der das abzugreifende Cookie stammt. Ist das Opfer dort eingeloggt, wird das Cookie bei jeder Anfrage im Header mitgeschickt.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externes YouTube-Video (Google Ireland Limited) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (Google Ireland Limited) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

Um ausreichend Krypto-Traffic mitzuschneiden, muss der Code über einen Zeitraum von 75 Stunden über 4000 Requests pro Sekunde durchführen. Insgesamt kommen so etwa 9*227 Anfragen zusammen. Der Browser des Opfers muss während dieser Zeit auf der HTTP-Seite mit dem JavaScript verweilen, es soll jedoch möglich sein, den zum Knacken erforderlichen Datenverkehr mit Unterbrechungen mitzuschneiden. Laut den Forschern entstehen 600 GByte Traffic und die Erfolgswahrscheinlichkeit, ein 16 Zeichen langes Sitzungs-Cookie aus dem monströsem Datenmitschnitt zu extrahieren, liegt angeblich bei 94 Prozent.

52 Stunden

Bei einem Test der Forscher gelang der Angriff auf den HTTPS-Traffic eines physischen Rechners sogar schon in 52 Stunden – was für eine reale Attacke immer noch zu lang ist. Für das Knacken der Verschlüsselung nutzen die Forscher zwei bekannte Schwächen in RC4 aus, die in den Papers Predicting and distinguishing attacks on RC4 keystream generator und Statistical Analysis of the Alleged RC4 Keystream Generator (PDF) dokumentiert sind. Mit RC4 NOMORE kann man nicht nur TLS-SSL-Verbindungen attackieren, sondern auch WPA-TKIP. Hier dauert der Angriff nach Angaben der Forscher sogar nur eine Stunde.

Goodbye RC4!

Dass es unabhängig von dem oben beschriebenen Angriff keine gute Idee mehr ist, RC4 einzusetzen, ist seit längerer Zeit bekannt. So gehen Krypto-Experten davon aus, dass die NSA bereits dazu in der Lage ist, die Stromverschlüsselung in Echtzeit zu knacken. Unter anderem verbietet die IETF den Einsatz von RC4, Software-Hersteller wie Microsoft oder Mozilla verabschieden sich nach und nach von der RC4-Unterstützung. (rei)