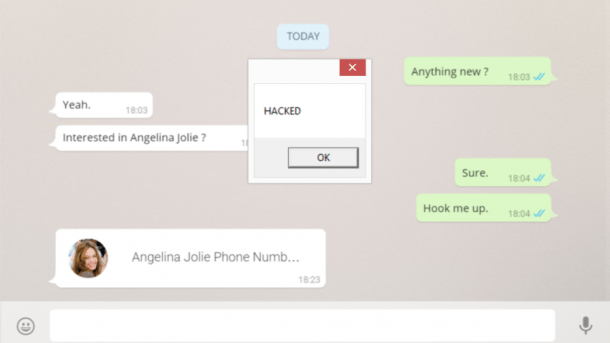

Bösartige vCards über Whatsapp Web

Der Web-Client von Whatsapp war verwundbar und Angreifer hätten Schadcode auf Windows-Computer schmuggeln können. Die Lücke wurde bereits geschlossen.

(Bild: Check Point)

In Whatsapp Web klaffte eine Lücke, über die Angreifer beliebige ausführbare Dateien verschicken konnten. Dem Entdecker der Lücke Kasif Dekel von Check Point zufolge hat Whatsapp die Schwachstelle kurz nach Bekanntwerden gestopft. Nutzer müssen keinen Patch installieren, denn Whatsapp Web ist ein serverseitiger Service, der aus einem Webbrowser genutzt wird und Updates spielt der Anbieter selbst ein.

(Bild: Check Point)

Zuerst manipulierte Dekel das Extensible Messaging Presence Protocl (XMPP) von Whatsapp Web, um Schadcode in einer vCard-Datei unterzubringen und zu verschicken. Dafür hat er die Dateiendung der vCard in .bat geändert und die Datei wurde anstandslos versendet. Die vCard-Dateien sind zum Übersenden von Kontaktdetails gedacht.

(Bild: Check Point)

Schadcode direkt verschicken

Anschließend fand er heraus, dass man mit dem &-Zeichen Schadcode hinter den Namen innerhalb der vCard schmuggeln kann. Schließlich konnte er über Whatsapp Web sogar eine vCard manipulieren und als Exe-Datei verschicken. Das hat funktioniert, weil Whatsapp Web das Format der vCard nicht korrekt überprüft hat.

Der Sicherheitsforscher hat Whatsapp am 21. August über die Lücke informiert. Whatsapp hat sechs Tage später serverseitig einen Fix für seinen Web-Client eingespielt. Ob die Lücke ausgenutzt wurde, ist nicht bekannt. (des)