Yispecter: Sicherheitsfirma warnt vor neuer iOS-Malware

Die Malware läuft auch auf iPhones und iPads ohne Jailbreak und erhält durch Nutzung privater APIs weitreichenden Zugriff, erklärt eine Sicherheitsfirma. Die Infektion erfolge auf verschiedenen Wegen.

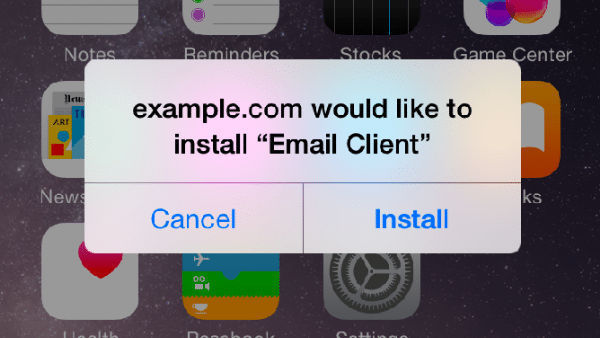

Enterprise-Zertifikate ermöglichen die Installation außerhalb des App Stores.

(Bild: Apple)

Das Sicherheitsunternehmen Palo Alto Networks hat eine neue Malware identifiziert, die sowohl auf durch einen Jailbreak modifizierte iPhones und iPads als auch unmodifizierte Geräte abzielt. Bei der "Yispecter" getauften Schad-Software handele es sich um die erste Malware "in freier Wildbahn", die private APIs von iOS einsetzt, um "schädliche Funktionen zu implementieren". Yispecter ist angeblich schon seit rund zehn Monaten in Umlauf und richtet sich bislang vorwiegend auf Nutzer in China und Taiwan.

Bei den privaten APIs handelt es sich um nicht dokumentierte Funktionen, über die etwa System-Anwendungen eigentlich nicht erlaubte Aktionen durchführen können. So gibt es das Framework MobileInstallation, über das eine App weitere Apps am App-Store vorbei lokal installieren kann. Mit deren Hilfe kann Yispecter zusätzliche, von einem Command-and-Control-Server heruntergeladene Apps installieren, berichtet Palo Alto.

Manche davon könnten ihr Icon verstecken, so dass es auf dem Homescreen gar nicht erst auftaucht. Um auch Power-Nutzer auszutricksen, die ihr Gerät mit Zusatz-Tools verwalten, verwendet die Malware der Analyse der Sicherheitsfirma zufolge Namen und Icons von System-Apps wie Wetter, Notizen oder Telefon. YiSpecter sei auch in der Lage, schon eingespielte Apps wieder zu deinstallieren.

Apple erlaubt Apps von Dritt-Anbietern keine Nutzung dieser privaten APIs und überprüft das eigentlich auch im Rahmen des Freigabe-Prozesses für den App-Store. Durch die Verwendung von Enterprise-Zertifikaten soll Yispecter jedoch in der Lage sein, auch ohne Jailbreak am App-Store vorbei auf iOS-Geräte zu gelangen.

Infektionswege

Die Malware, die sich meist als App zum Betrachten kostenloser Porno-Videos ausgibt, werde mit "ungewöhnlichen Methoden" verteilt, erklärt das Sicherheitsunternehmen: So soll sie offenbar ausnutzen, dass örtliche chinesische Internetanbieter Werbung in die Seitenabrufe der Nutzer einschleusen. Ein Pop-up beim Aufruf beliebter Webseiten habe dann die Malware zur Installation angeboten. Yispecter wurde laut Palo Alto Networks zudem über Foren vertrieben und von Dritten mit physischem Zugriff auf dem Gerät eingespielt, beispielsweise von Mobiltelefonhändlern und Reparatur-Dienstleistern, die dafür angeblich "Credits" erhielten.

Ab iOS 9 ist die Installation von Enterprise-Apps umständlicher geworden, der Nutzer muss dem jeweiligen Anbieter erst in den Einstellungen sein Vertrauen aussprechen bevor er die signierten Apps einspielen kann. Das Prozedere erfordert mehrere Schritte. Da die Malware schon seit Monaten im Umlauf ist, setzt sie für bestimmte Funktionen möglicherweise noch auf Schwachstellen, die mit neueren iOS-Versionen längst beseitigt sind.

Yispecter liest der Analyse zufolge verschiedene Geräteinformationen aus und übermittelt diese an den Command-and-Control-Server, darunter auch eine Liste der installierten Apps. Zudem schleust die Software Vollbild-Banner in andere Apps ein und versucht – auf Geräten mit Jailbreak – verschiedene Einstellungen im Browser Safari zu ändern, unter anderem die Standard-Suchmaschine sowie Lesezeichen-Einträge und zuletzt geöffnete Seiten.

Private API-Nutzung auch im App Store

Der Einsatz privater APIs setzt aber nicht zwingend den Umweg über ein Enterprise-Profil voraus, merkt Palo Alto Networks an. Apples App-Store-Einlasskontrolle, die auch nach der Verwendung privater APIs fahndet, lasse sich weiterhin umgehen. Eine jüngst durchgeführte Studie stieß in 146 von insgesamt 2019 überprüften App-Store-Apps auf die Verwendung von 150 verschiedenen privaten APIs, darunter “25 sicherheitskritische APIs”, mit denen sich Nutzerinformationen auslesen lassen.

Nutzer sollten in den iOS-Einstellungen unter Allgemein unter “Profile” prüfen, ob dort unbekannte Profile auftauchen und diese entfernen, rät die Sicherheitsfirma in Hinblick auf Yispector. Zudem gilt wie üblich, dass man Apps nicht aus unbekannter Quelle herunterladen und unbekannten Entwicklern grundsätzlich nicht das Vertrauen aussprechen sollte. Man habe Apple über die von der Malware verwendeten Zertifikate in Kenntnis gesetzt, der iPhone-Hersteller kann diese zurückziehen.

Keine Verbindung zu XcodeGhost

Eine Verbindung zwischen der Adware XCodeGhost und Yispecter habe man nicht feststellen können, betonen die Sicherheitsforscher, beide seien wohl von verschiedenen Entwickler erstellt worden, Beweise für eine Kooperation gebe es bislang nicht.

[Update 6.10.2015 12:30 Uhr] Apple hat das "spezifische Problem" nach eigener Angabe schon mit iOS 8.4 behoben und blockiert die Apps, die die Malware verbreiten. (lbe)