"Leicht gepolstert": Maßnahmen gegen Website-Fingerprinting-Angriffe auf Tor

Anonymes Surfen versuchen Staatsspione durch einen Abgleich von "Fingerabdrücken" besuchter Webseiten zu konterkarieren. Forscher in den Niederlanden haben sich Gedanken zur Gegenwehr gemacht.

- Monika Ermert

Mit einem adaptiven Padding könnten Nutzer der Anonymisierungsplattform Tor künftig Angriffen auf die Vertraulichkeit ihres Surfverhaltens durch Website Fingerprinting widerstehen. Auf der Kryptokonferenz der Technischen Universität Eindhoven vergangene Woche in Brüssel stellte Claudia Diaz von der Universität Leuven die Idee mit den "Pölsterchen" vor, die Fingerabdrücke von Webseiten unscharf machen sollen.

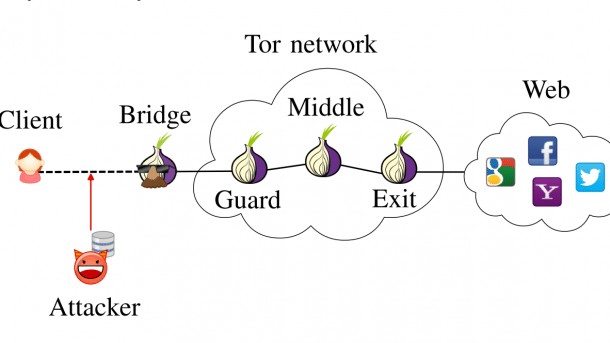

Website Fingerprinting ist ein inzwischen recht gut dokumentierter Angriff, der auch gegen Tor-Nutzer möglich ist. Die Größe, zeitliche Abfolge und andere Charakteristika der Paketfolge bei der Übertragung einer Webseite ergeben ganz spezifische Muster, die leicht zu identifizierende Spuren ausmachen.

Erfolgreicher Angriff unter Laborbedingungen

Beim Angriff auf Tor-Nutzer erstellen die Spione dabei selbst von einem Tor Browser die Listen von Fingerabdrücken der Webseiten. Gesampelt werden die Seiten, die die Angreifer für die Überwachung ihrer Zielpersonen für relevant halten. Anschließend kann der per Man-in-the-Middle-Attacke abgefangene Verkehr der Tor-Nutzer mit der Liste abgeglichen werden. Im Labor funktioniert dieser Angriff ziemlich gut und erlaubt eine recht präzise Abschätzung des Surfverhaltens des Opfers, sagte Diaz.

Aber im realen Netzalltag gibt es doch ein paar Fehlerquellen, führte Diaz aus. Die Forscher haben zuletzt unter anderem überprüft , wie es sich auswirkt, wenn Angreifer und Opfer nicht am gleichen Ort sitzen (PDF-Dokument) – oder zumindest nahe beieinander. Das senkt die Genauigkeit der Aussagen erheblich. Auch beim Multi-Tab Browsing, also dem parallelen Öffnen mehrerer Seiten, verschwimmen die Abdrücke. Überdies müssen für trennscharfe Spuren die Listen ständig erneuert werden. Denn Webseiten sind dynamisch und schon nach neun Tagen fällt die Genauigkeit auf 50 Prozent, erläuterte Diaz.

Maßnahmen gegen Website Fingerprinting

Verzerrende Effekte und Unschärfen sind auch genau das, was die Forscher sich für die Verteidigung zu Nutze machen wollen. Bisherige Vorschläge wie randomized pipelining oder clustering sollen den Abgleich mit den gespeicherten Spuren erschweren. Viele der bislang entworfenen Verfahren, auch im Bereich des Posterns/Paddings, verursachen massive Delays und kosten einen Haufen Bandbreite. Diaz beschrieb in Brüssel daher das nach ihrer Ansicht leichtfüßigere adaptive Padding.

Statt wie bei den bislang genutzten Padding-Strategien (BuFLO, CS-BuFLO, Tamaraw) den Paketstrom einer bestimmten Taktrate anzupassen und gegebenenfalls Pakete zu verzögern, werden Lücken im Strom mit nach generischen Mustern kreierten zusätzlichen Daten aufgefüllt. Der Datenstrom wird insbesondere mit falschen Spitzen (fake bursts) aufgefüllt, um ihn einem generischen Webverkehr anzunähern. Welche Paketraten für eine bestimmte Verbindung generisch sind, wird am Anfang getestet. Denn diese hängen von der Netzwerkumgebung ab.

Testbetrieb

Um das Modell noch weiter zu verfeinern, haben die Forscher nun erst einmal Tests vorgeschlagen. Wann man die Option selbst ausprobieren kann, sagte Diaz in Brüssel nicht. Das Ende des Katz-und-Maus-Spiels um das Sichtbarmachen der anonymisierten Surfer ist damit natürlich nicht erreicht. Das zeigt die regelrechte Schlacht mit Papers zu dem Thema. Suchen die einen Forschergruppen nach immer besseren Möglichkeiten Spuren zu verschleiern, werden auf der anderen Seite die Angriffsszenarien immer weiter verbessert, etwa um Fehler durch Multi-Tab Browsing besser auszuschalten. (des)