32C3: Wie Chinas Große Firewall Tor-Verbindungen sabotiert

Die chinesische Regierung betreibt die weltweit aufwändigste Internetzensur. Auf der Konferenz des CCC wurde gezeigt, wie die Zensoren Umgehungstechniken aufspüren und darauf reagieren.

(Bild: heise online / Torsten Kleinz)

Die "Große Firewall von China" stellt Forscher heute immer noch vor große Herausforderungen: Kein anderer Staat hat ein so aufwändiges System aufgebaut, um den Informationsfluss im Internet zu kontrollieren. Auf dem Chaos Communication Congress in Hamburg stellte der Informatiker Philipp Winter die neusten Erkenntnisse über die chinesischen Zensurtechniken vor.

Durch kontinuierliche Beobachtung über Jahre hat das Team, dem Winter angehört, mittlerweile einen recht guten Überblick über die Funktionsweise der Informationsblockade gewonnen. "Wir verstehen heute ziemlich viele Aspekte des Systems ziemlich gut", sagte Winter, der mit mehreren Mitstreitern die Firewall von China selbst untersucht und Fremdstudien auswertet. "Wir haben Listen von blockierten Schlagwörtern, wir haben Listen von blockierten Domains." So sei auch klar, dass die große Firewall unzulässige Verbindungen kappt, indem sie dem chinesischen Nutzer gefälschte TCP/IP-Pakete oder DNS-Antworten unterschiebt, wenn die unerlaubte Inhalte abrufen.

Was steckt in der Verschlüsselung?

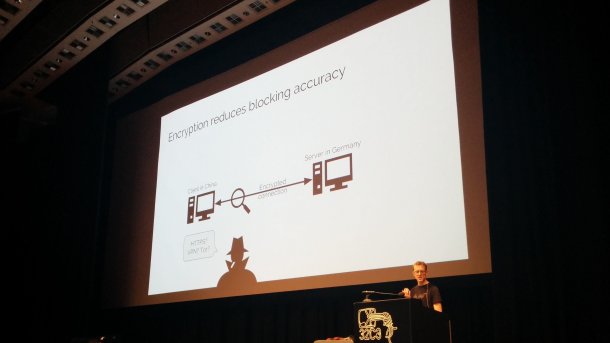

Ein großes Problem für die Zensoren sind verschlüsselte Verbindungen. Denn auch die wachsende chinesische Wirtschaft und die Regierung sind auf sichere Verschlüsselungsmethoden angewiesen. "Es ist nicht unmöglich herauszufinden, welcher Art von Traffic in einer verschlüsselten Verbindung steckt", erklärte Winter. Beispielsweise ließen sich die verwendeten Portnummern und die Art der Verschlüsselung analysieren. Völlig sicher können die Zensoren aber aufgrund solcher Daten nicht sein. Sie stehen daher immer in Gefahr, irrtümlich harmlosen Datenverkehr oder gar eine wichtige Finanzanwendung zu blockieren. Anti-Zensur-Aktivisten machen sich das zu Nutze, in dem sie in ihrem Verkehr die Muster anderer Anwendungen nachahmen.

Eine neu entdeckte Technik ermöglicht es den Chinesen jedoch, Sicherheit zu erlangen. Stoßen sie per Deep Packet Inspection auf eine verdächtige Verbindung, setzt automatisch ein Überprüfungsprozess ein. Die chinesische Firewall versucht sich dann auf die entsprechende IP im Ausland zu verbinden und gibt sich zum Beispiel als Tor-Client aus. Antwortet am anderen Ende der Leitung ein Tor-Node, werden die IP-Adresse geblockt und entdeckte Verbindungen unterbrochen.

"Vom technischen Standpunkt ist das eine geschickte Lösung", räumte Winter ein. Zudem arbeiteten die Systeme enorm schnell: So braucht die Firewall im Schnitt nur eine halbe Sekunde, um Tor-Verbindungen zu finden und eine eigene Verbindung zum ausländischen Node aufzubauen. Bei der Analyse älterer Logdateien fanden die Forscher auch Verbindungsversuche zu anderen Zielen – so erregten offenbar auch SSH- und VPN-Verbindungen die Neugier der Zensoren.

Wie zensiert man die Zensoren?

Um dieses "active probing" auszumanövrieren, suchten die Forscher nach Gemeinsamkeiten dieser gefälschten Tor-Anfragen und provozierten über einen fingierten Tor-Server entsprechende Anfragen der Firewall. Das Ergebnis zeigte ihnen zunächst, dass das Zensursystem offenbar über gewaltige Ressourcen verfügt: So fanden sich in den Logdateien über 16.000 IP-Adressen, mit denen Tor-Nodes ausgekundschaftet wurden, 95 Prozent davon wurden nur einmal benutzt. Eine einfache IP-Blocking-Liste kann die große Firewall also nicht abhalten.

Eine nähere Analyse des Verkehrs der automatisierten Abfragen offenbarte Muster in den Fake-Anfragen. So stimmte der Handshake nicht mit dem eines originären Tor-Clients überein und sendete teilweise identische Anfragen. Auf einer Projektwebseite habe die Forscher nun die bekannten Informationen zusammengestellt. So sollen Unterstützer die Verbindungsanfragen der chinesischen Firewall entdecken und weitere Gemeinsamkeiten finden, die es möglich machen, die Entdeckung von Tor- Nodes und anderer Zensur-Umgehungstechniken zu vermeiden. Denn wenn ein Server nicht auf die Anfragen der Firewall antwortet, haben die Zensoren keinen Grund, die Verbindung zu kappen.

Katz und Maus

Mit weiteren Techniken kann auch die Firewall überlastet werden. So hatten die Betreiber des Umgehungssystems VPNGate immer wieder falsche IPs in ihre vermeintliche VPN-Liste eingestreut und wollten so die chinesischen Zensoren verleiten, wichtige Dienste zu blockieren. Winter schlägt zusätzlich vor, die Anfragen der chinesischen Firewall künstlich zu verlangsamen, um so die Ressourcen des Systems zu belasten und so andere Server vor Entdeckung zu schützen.

Der Kampf zwischen Zensoren und Anti-Zensur-Aktivisten geht inzwischen weiter. Nach Angaben Winters können derzeit vier Tor-Protokolle zuverlässig die chinesische Zensur umgehen – von obfs4, das nur auf abgesicherte Anfragen antwortet, bis zu meek, das den Traffic über Content-Delivery-Netzwerke schickt. (anw)