LostPass: Phishing-Methode zum Austricksen von LastPass-Nutzern

Ein Mitarbeiter einer Sicherheitsfirma veröffentlicht ein Proof of Concept, mit dem man Daten von LastPass-Nutzern abfischen kann. Dahinter soll aber keine böse Absicht stecken, vielmehr will er Nutzer für perfide Phishing-Kampagnen sensibilisieren.

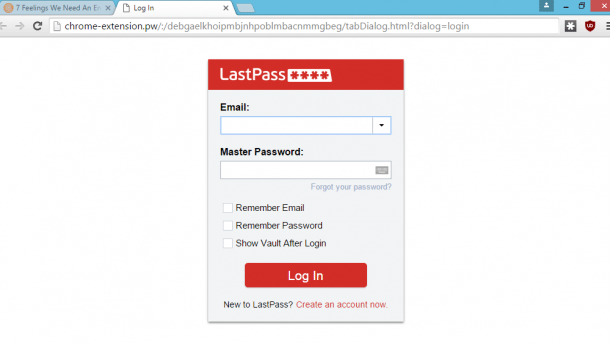

(Bild: Sean Cassidy)

Der technische Leiter der Sicherheitsfirma Praesidio, Sean Cassidy, hat sich eine Phishing-Masche überlegt, über die Angreifer neben Benutzernamen und Passwörtern auch Codes der Zwei-Faktor-Authentifizierung von Nutzern des Passwortverwalters LastPass 4.0 abfangen könnten. Cassidy nennt den Übergriff LostPass und stellt den Code auf Github zur Verfügung.

Mit seinem Proof of Concept will er aber keine Angreifer motivieren, sondern Nutzer für perfide Phishing-Kampagnen sensibilisieren. Für ihn schlägt Phishing in dieselbe Kerbe wie Remote-Code-Ausführung. Zudem ist es ihm wichtig, dass die "Sicherheitsindustrie nicht so naiv" mit Phishing umgeht, da es sich um einen dominanten Angriffsvektor handelt.

Perfider Phish spooft

Sein Phishing-Ansatz startet mit einer Fake-Benachrichtung innerhalb eines Webbrowsers, die davor warnt, dass die LastPass-Session abgelaufen sei und man sich neu einloggen müsse. Die Fake-Warnung taucht direkt unter der Adressleiste auf; an dieser Stelle erscheinen auch legitime LastPass-Hinweise, erläuterte Cassidy.

Das sollen Angreifer erreichen können, indem sie Opfer auf eine harmlos aussehende Webseite mit Schadcode locken. Der Code könne aber auch, etwa über eine XSS-Lücke, auf andere Webseiten geschmuggelt werden. Da LastPass Cassidy zufolge für Cross-Site-Request-Forgery-Übergriffe (CSRF) anfällig ist, kann eine beliebige Webseite Nutzer von ihrem LastPass-Konto abmelden.

(Bild: Sean Cassidy )

Klickt ein Opfer auf diese Meldung, landet es auf einer Phishing-Webseite. Dort findet sich eine Log-in-Maske die genauso aussieht, wie die echte von LastPass, führte Cassidy aus. Die Phishing-Webseite könne man nicht ohne weiteres mit einem Blick auf die URL enttarnen, denn die bösartige Webseite versteckt sich in Cassidys Beispiel hinter der von ihm gekauften Domain chrome-extension.pw. So will er den Eindruck erwecken, dass man sich in den Extension-Einstellungen von Chrome befindet und nicht auf einer bösartigen Webseite.

Fällt ein Opfer darauf rein, kann ein Angreifer Log-in-Daten mitschneiden und hat Cassidy zufolge vollen Zugriff auf das jeweilige LastPass-Konto – in dem im schlimmsten Fall Zugangsdaten zu unzähligen Online-Services abgelegt sind.

Nutzer für Phishing sensibilisieren

Cassidy konnte sein Angriffsszenario erfolgreich mit Chrome ausführen; auch mit Firefox will er Erfolge verzeichnet haben. Er gibt an, LastPass im November vergangenen Jahres über seine Phishing-Methode informiert zu haben.

Mittlerweile sollen sie unter anderem einen CSRF-Fix implementiert haben und Nutzer warnen, wenn diese ihr Passwort in einer Anmeldemaske eingeben,die nicht von LastPass stammt. Dabei setzen sie aber Cassidy zufolge abermals auf eine Benachrichtigung unterhalb der Adresszeile, die Angreifer manipulieren könnten.

Ein weiteres Problem ist, dass LastPass zwar Warn-E-Mails verschickt, wenn sich jemand über eine neue IP-Adresse anmelden will, nur soll das nicht geschehen, wenn man die Zwei-Faktor-Authentifizierung des Passwortverwalters nutzt. (des)