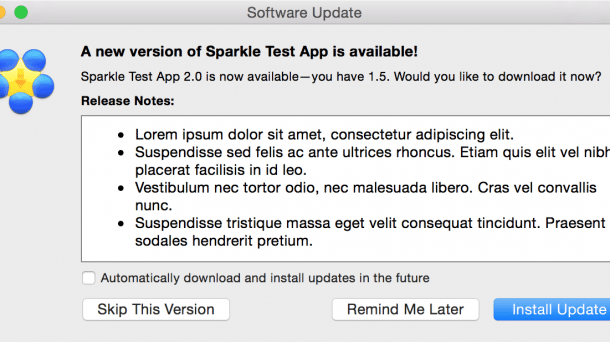

Populärer OS-X-Updater Sparkle mit problematischer Sicherheitslücke

Angreifer können dem Installer unter Umständen fremden Code unterjubeln, weil Ressourcen unverschlüsselt angefordert werden. Eine neue Version behebt das Problem.

(Bild: Sparkle-Projekt)

Das populäre Updater-Werkzeug Sparkle enthält in älteren Versionen eine signifikante Sicherheitslücke. Das hat der IT-Security-Forscher Radek festgestellt. Sparkle wird bei zahlreichen Mac-Anwendungen – etwa VLC, Camtasia, Sketch, uTorrent oder DXO Optics Pro – eingesetzt, die nicht über Apples Mac App Store vertrieben werden, sondern direkt über die Websites der Entwickler. Mit dem quelloffenen Framework können Entwickler schnell und unkompliziert Update-Funktionen in ihre App integrieren.

Ungeschützte HTTP-Verbindungen

Laut Radek enthalten ältere Sparkle-Versionen jedoch einen Fehler, der sogenannte Man-in-the-Middle-Attacken erlauben könnte. In ungesicherten Netzen könnte ein Angreifer so Usern seinen Code unterjubeln, der beim Installieren ungewollt ausgeführt wird. Das betrifft allerdings nur Sparkle-Anwendungen, die ungeschützte Verbindungen über das sogenannte Appcast-Protokoll, das die Update-Daten per XML verschickt, grundsätzlich zulassen – das sollen jedoch nicht alle sein. Entsprechend unklar ist es, wie viele Apps wirklich betroffen sind.

Wie Radek schreibt, liegt das Problem nicht im Code-Signing von über Sparkle installierten Anwendungen. Doch das Framework kommuniziere mit Update-Servern über die integrierte WebKit-Rendering-Engine, die auch das Ausführen von JavaScript erlaubt, nicht zwingend verschlüsselt über HTTPS. Genau hier könnte ein Angreifer im gleichen Netz (etwa einem ungeschützten WLAN) Ressourcen manipulieren und Nutzer auf eigene Malware umleiten. Dazu ist weiterhin ein FTP-Server notwendig. Wie Ars Technica berichtet, wurde eine Form des Hacks bereits für das Metasploit-Exploitkit aufbereitet, was Angriffe vereinfacht. Ein Video auf YouTube zeigt den Angriff in der Praxis.

Sparkle-Update wird nicht leicht

Das Sparkle-Projekt hat seine Software mittlerweile aktualisiert, um das Problem künftig auszuschließen. Allerdings müssen Entwickler ihre App erst einmal mit der neuen Version versehen, was nicht immer einfach ist – auch, weil die eigene Serverinfrastruktur potenziell angefasst werden muss. Zudem müssen Nutzer das jeweilige Update erst einmal über einen sicheren Kanal laden (z.B. eine HTTPS-geschützte Website) – was ältere Versionen von Sparkle eben nicht sind, wenn man sich in potenziell unsicheren Netzen befindet. Sparkle selbst hatte stets empfohlen, Appcast-Daten SSL-verschlüsselt zu übertragen, dies aber nicht zwingend vorausgesetzt.

Derzeit ist wie erwähnt noch völlig unklar, wie viele Apps betroffen sind, denn Sparke ist sehr populär. Die Macher des bekannten Videoabspielers VLC haben das Framework bereits ausgetauscht. Weitere Details des Problems können im Blog von Radek nachgelesen werden. Dort gibt der IT-Security-Forscher auch Tipps, wie Entwickler vorgehen sollten. Neben der erwähnten Lücke soll in älteren Sparkle-Versionen auch noch ein zweites Problem stecken, das den Austausch einzelner Dateien durch Angreifer erlauben könnte. Auch diese Lücke ist mittlerweile geschlossen.

[Update 10.02.16 18:10 Uhr:] Weitere Details ergänzt. (bsc)