Erpressungs-Trojaner mit neuer Taktik: Erst schauen, dann verschlüsseln

Nach einem Einbruch in ein Netz verschaffen sich die Erpresser hinter Samsa zunächst Zugriff auf so viele Systeme wie möglich. Erst dann kommt die Verschlüsselung zum Einsatz – und die Opfer bekommen gesalzene Lösegeld-Forderungen.

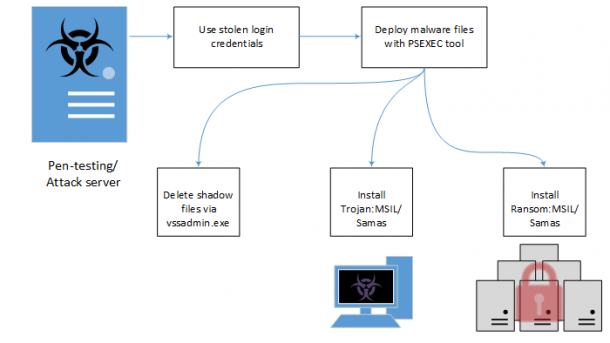

(Bild: Microsoft)

Das offenbar lukrative Geschäft mit der Lösegelderpressung nach Datenverschlüsselung hat eine neue Spielart: Nach einem Einbruch in ein Netz erkunden die Macher von Samsa zunächst die Infrastruktur und verbreitern ihre Operationsbasis. Erst danach starten sie dann manuell den Verschlüsselungsvorgang mit den vorgefundenen Daten auf allen kompromittierten Systemen. Palo Alto, Microsoft, Cisco Talos, und Intel Security berichten je nach Gusto über Samsa, Samsam, Samas oder Mokoponi und meinen das gleiche; auch das FBI warnt vor der neuen Erpresser-Masche.

Herkömmliche Erpressungs-Trojaner fängt man sich üblicherweise über Mails mit Dateianhängen oder Drive-by-Downloads ein; sie verrichten ihr Werk vollautomatisch und verschlüsseln alle wichtigen Daten, die sie erreichen können. Bei Samsa-Infektionen gehen die Angreifer anders vor. Sie brechen gezielt in verwundbare Netze ein – die dafür eingesetzten Methoden variieren. Ein beliebtes Angriffsziel sind laut Ciscos Bericht zu SamSam Lücken in verwundbaren JBoss-Installationen, die sie mit dem Open-Source-Tool JexBoss aufspüren und ausnutzen

Verschlüsselung in Handarbeit

(Bild: Microsoft)

Anschließend verschaffen sich die Einbrecher mit weiteren Tools einen Überblick und versuchen weitere Systeme im Netz zu übernehmen. Dabei kommt nach Microsofts Samas-Analysen unter anderem ein Remote Adminstration Toolkit (RAT) namens MSIL/Bladabindi zum Einsatz. Erst im letzten Schritt schreiten die Erpresser zur Datenverschlüsselung. Sie starten diese auf den erreichbaren Systemen übers Netz mit dem Sysinternals-Tool psexec. Zum Einsatz kommt offenbar eine Mischung aus AES und RSA-2048; die verschlüsselten Dateien erhalten dabei die Endung encedRSA oder auch encrypted.RSA.

Darüber hinaus löschen die Erpresser wie man es von Locky und & Co kennt via vssadmin.exe Schattenkopien. Besonderes Augenmerk legen die Kriminellen laut Intel Securitys Bericht zu Targeted Ransomware allerdings auch noch auf Backups, die entweder gelöscht oder ebenfalls verschlüsselt werden. Den Schwerpunkt der Angriffe sieht Microsoft in den USA; in Europa wurden bislang nur vereinzelte Samsa-Infektionen registriert.

Lösegeld pro PC

Eine solche Samsa-Infektion kann richtig teuer werden, weil sich das Lösegeld teilweise an der Zahl der infizierten Systeme orientiert. Bis zu 1,5 Bitcoins, also umgerechnet 550 Euro pro PC fordern die Erpresser dann. Bei pauschaler Berechnung fallen bis zu 50 Bitcoins an, was umgerechnet rund 18.500 Euro ergibt.

Palo Alto (derzeit nicht erreichbar; via Google Cache) beobachtete auf einer Samsa-Wallet einen Zahlungseingang über 40 Bitcoins, der von der Höhe und dem Datum mit dem kürzlich große Wellen schlagenden Erpressungs-Trojaner-Falls beim Hollywood Presbyterian Medical Center in Los Angeles zusammen fällt. Das war offenbar nicht der einzige Volltreffer der Samsa-Gang. Laut Cisco Talos finden sich in den als Zahlungsempfänger angegebenen Bitcoin-Wallets insgesamt bereits 115.000 US-Dollar.

Lesen Sie dazu auch:

(ju)