Sidestepper: Sicherheitsrisiken von Mobile Device Management mit iOS

Kann ein Angreifer iOS-Nutzer im Enterprise-Umfeld dazu verleiten, eine suspekte Konfigurationsdatei zu installieren, kann er die volle Kontrolle über deren iPhones und iPads erlangen. Apple kennt das Problem, will aber nicht aktiv werden.

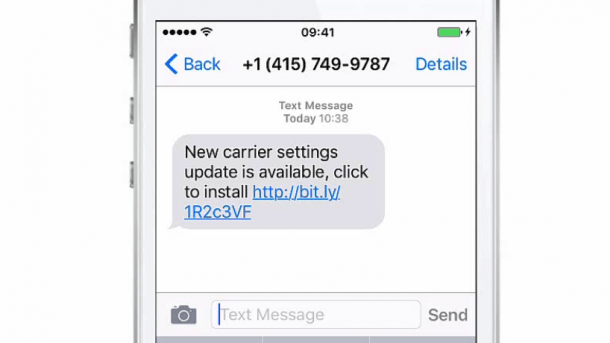

Wer eine solche Konfigurations-Einstellung per SMS bekommt, sollte die im nächsten Schritt angezeigten Herausgeber-Informationen genau prüfen.

(Bild: Check Point)

- Fabian A. Scherschel

Apps, die von Firmen per Mobile Device Management (MDM) auf den iOS-Geräten ihrer Mitarbeiter installiert werden, unterliegen nicht der Prüfung durch Apple und können Dinge tun, die in Apples App Store nicht erlaubt sind. Das ist unerlässlich für Firmen, die ihren Mitarbeitern interne Apps für ihre Geräte zur Verfügung stellen wollen, bringt aber auch Sicherheitsprobleme mit sich. Auf die Gefahren hat die israelische Sicherheitsfirma Check Point nun erneut hingewiesen – sie nennt eine entsprechende Angriffsmöglichkeit Sidestepper.

Enterprise-Apps als Gefahr

Laut Check Point kann ein Angreifer einem Opfer, wenn sein iOS-Gerät bereits für MDM konfiguriert ist, per Phishing-SMS einen Link zu einer bösartigen MDM-Konfiguration schicken. Klickt das Opfer darauf und beachtet die angezeigten Herausgeber-Informationen nicht, wird die Konfiguration installiert und der Angreifer kann sämtlichen Traffic des Gerätes als Man-in-the-Middle abhören. Außerdem kann der Angreifer dann eigene, bösartige Apps auf dem Gerät des Opfers installieren. Damit iOS der MDM-Konfiguration vertraut, muss der Nutzer allerdings einen Hinweis-Bildschirm wegklicken, der ihm bei genauer Betrachtung zeigt, dass die Konfiguration nicht von seinen Admins stammt.

Die über das MDM installierten Apps können Sicherheitsfunktionen wie die App-Sandbox umgehen und iOS-Geräte rooten. Damit hätten sie die volle Kontrolle über das Gerät des Opfers. In iOS 9 müssen Nutzer zwar mehrmals bestätigen, dass sie solche Apps installieren wollen, was allerdings nicht nötig ist, wenn diese aus der Ferne über MDM installiert werden. Check Point hat dieses Sicherheitsrisiko nach eigenen Angaben im Oktober 2015 an Apple gemeldet. Einen Monat später meldete sich Apple zurück und teilte mit, dass das beschriebene Verhalten so vorgesehen sei. Immerhin zeigt iOS ja ganz klar an, von wem die MDM-Konfiguration stammt.

Privatnutzer kaum betroffen

Da ein solcher Angriff nur auf Nutzer zielt, die ihr Gerät in eine MDM-Umgebung eingebunden haben, betrifft das Gefahrenszenario die Mehrzahl der iOS-Nutzer überhaupt nicht. Und auch MDM-Nutzer müssen unvorsichtig handeln, um den Angreifern auf den Leim zu gehen. Solche Angriffe sind übrigens nicht neu. In iOS 6 gab es sogar vor Jahren ein Sicherheitsloch, mit dem Angreifer die Zertifikatsprüfung komplett aushebeln konnten. Das ist allerdings bereits lange gestopft. (fab)