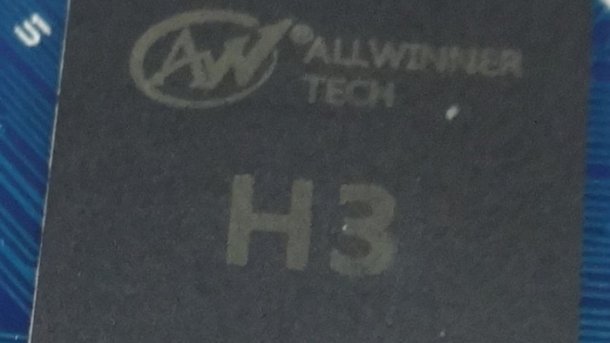

Allwinner vergisst Root-Cheatcode im Kernel für Sunxi-SoCs

Mehrere ARM-Entwicklerboards und Billig-Tablets lassen sich über die Lücke auf einfachste Weise rooten.

(Bild: linux-sunxi.org)

- Fabian A. Scherschel

Der Linux-Kernel für mehrere ARM-Chips des chinesischen Herstellers Allwinner erlaubt das Rooten des Geräts, in dem man den String "rootmydevice" an eine Debug-Datei im /proc-Verzeichnis schickt. Entwickler haben diese Funktion nun im öffentlichen Quellcode für den angepassten Linux-Kernel der Firma entdeckt. Der Mainline-Kernel der Linux-Entwickler um Linus Torvalds enthält die Funktion nicht.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externer Inhalt geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

Betroffen sind die Chips H3, H8 und A83T, falls sie Version 3.4 des Kernels verwenden. Das trifft sowohl auf einige Android-Tablets im Niedrigpreis-Segment als auch auf die Entwicklerboards Orange Pi, Banana Pi, Nano Pi M1, CubieTruck Plus und pcDuino8 Uno zu. Die Linux-Distribution Armbian hat bereits Updates ausgespielt, welche die Sicherheitslücke stopfen. Laut den Armbian-Entwicklern sind auch die Hersteller der entsprechenden Hardware informiert worden. Allwinner hat die Datei mit der Debug-Funktion mittlerweile aus dem eigenen öffentlichen GitHub-Repo entfernt.

Bei der Sicherheitslücke handelt es sich um eine klassische lokale Rechteausweitung: Ein Nutzer mit Shell-Zugriff kann sich so auf einfachem Wege Systemrechte verschaffen. Da der Code an prominenter Stelle eingebaut war und die Entwickler nicht die geringsten Anstalten gemacht haben, ihn zu verstecken, ist es unwahrscheinlich, dass es sich um eine Hintertür handelt, die dazu dienen soll, Nutzer verdeckt anzugreifen. (fab)