Kryptographie in der IT - Empfehlungen zu Verschlüsselung und Verfahren

Kryptographie ist ein wichtiger Baustein moderner IT – Sicherheit, Vertraulichkeit und Privatsphäre hängen davon ab. Der folgende Krypto-Wegweiser gibt einen kompakten Überblick zu den aktuell relevanten Verfahren.

Dieser Krypto-Wegweiser wird Sie nicht zum Krypto-Experten machen, der selbst sichere Systeme entwerfen und realisieren kann. Dazu ist die Materie dann doch zu komplex. Aber wenn Sie einen kompakten Überblick zum Stand der Dinge möchten, etwa um die Krypto-Funktionen einer Anwendung oder eines Dienstes zu beurteilen, bekommen Sie das nötige Hintergrundwissen in verständlicher und kompakter Form.

Der Wegweiser konzentriert sich dazu auf die elementaren Grundbausteine, aus denen sich moderne Krypto-Systeme zusammensetzen. Er erklärt, was wozu verwendet wird, welche der Verfahren sicher sind, wo mit Problemen zu rechnen ist und wo die wichtigen Baustellen für die absehbare Zukunft liegen. Bevor es richtig losgeht, jedoch ein kurzer Ausflug dazu, wie man Sicherheit messbar macht. Ungeduldige können direkt zu den Hashes und MACs springen.

Sicherheit der Verschlüsselung

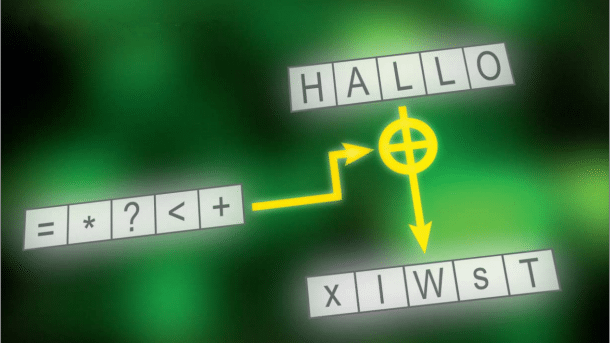

Bereits 1883 formulierte Auguste Kerckhoff den Grundsatz moderner Kryptographie. Demnach beruht die Sicherheit von Verschlüsselung nicht auf der Geheimhaltung des Verfahrens, sondern auf der Geheimhaltung der Schlüssel. Wer mit „streng geheimer“, „patentierter“ Verschlüsselung wirbt, versucht Ihnen „Schlangenöl“ zu verkaufen. Gegen motivierte Angreifer hilft die in etwa so gut wie dieses Allheilmittel der Wunderheiler des Wilden Westens. Gute Verschlüsselung setzt auf bekannte und gut analysierte Verfahren.

Die Sicherheit wächst dabei mit der Länge und somit der Zahl der möglichen Schlüssel. 256-Bit-Schlüssel bedeuten 2256 mögliche Variationen. Wenn das Verfahren keine Schwäche aufweist, muss man statistisch gesehen die Hälfte davon durchprobieren, um an den Klartext zu gelangen.

Noch längere Schlüssel wären Verschwendung, da sich schon 2255 Schlüssel nicht mehr durchprobieren lassen, ohne grundsätzliche physikalische Barrieren zu überwinden. Um es mit Bruce Schneier zu sagen: Brute-Force-Angriffe gegen 256-Bit-Schlüssel werden solange unmöglich bleiben, wie sich die dazu eingesetzten Computer aus Materie zusammensetzen und Raum einnehmen ("until computers are built from something other than matter and occupy something other than space").

Um Sicherheit vergleichbar zu machen, schätzt man die Zahl der benötigten Operationen, einen Code ohne den Schlüssel zu dechiffrieren. Als Referenz benutzt man ein symmetrisches Verfahren wie AES, dem mit 128-Bit-Schlüsseln auch 128-Bit-Sicherheit zugeschrieben wird. Das Knacken von RSA-Verschlüsselung erfolgt über das Zerlegen großer Zahlen in ihre Primfaktoren, wofür es Optimierungsverfahren wie das Zahlkörpersieb (Number Field Sieve) gibt. Damit bleibt für 1024-Bit-RSA lediglich eine Sicherheit von 80 Bit übrig. Weitere Optimierungen, die diesen Wert weiter reduzieren, können jederzeit auftauchen.