Tagesschlüssel für den Bunker: Regulierer skizziert Umsetzung der Vorratsdatenspeicherung

Die Regulierungsbehörde hat einen Anforderungskatalog formuliert, mit dem "besonders hohe Standards der Datensicherheit" bei der verordneten Vorratsdatenspeicherung gewährleistet werden sollen.

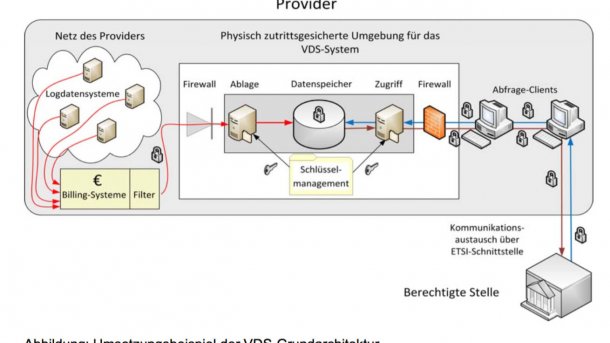

(Bild: Bundesnetzagentur)

Die Bundesnetzagentur hat Vorschläge ausgearbeitet, wie die vom Gesetzgeber für die Vorratsdatenspeicherung formulierten hohen Standards der Datensicherheit konkret aussehen könnten. Die Umsetzung der neuen gesetzlichen Vorgaben zur Vorratsdatenspeicherung könnte Provider damit noch teurer kommen als von der Internetwirtschaft befürchtet. Die Vorschläge der Regulierungsbehörde dürften aber vor allem kleinere Zugangsanbieter in die Bredouille bringen.

Hochsicherheitstrakt für Daten

In dem Entwurf eines 27-seitigen "Anforderungskatalogs", der heise online vorliegt, umreißt die Regulierungsbehörde einen Hochsicherheitstrakt, in dem die Verbindungs- und Standortdaten für einige Wochen gelagert und dann unwiderruflich gelöscht werden sollen. Prinzipiell müssen die Provider demnach die begehrten "Verkehrsinformationen" aus ihren Abrechnungs-, Log- oder Signalisierungsdateien herausfiltern, mit einem Zeitstempel versehen, von "freiwillig" teils länger gespeicherten Daten trennen, zentral abgeschirmt vom eigentlichen Internet aufbewahren und Sicherheitsbehörden trotzdem Zugang dazu erlauben.

Jenseits des IT-Grundschutzes müsse die Firewall so beschaffen sein, "dass ausschließlich dafür vorgesehene berechtigte Systeme Daten in den zu schützenden Bereich einliefern können", heißt es in dem Papier. "Es dürfen jedoch keine Daten abfließen." Die sicherste Lösung dafür sei der Einsatz einer Datendiode. Diese sorge dafür, dass keine Bits und Bytes den zu schützenden Bereich verlassen könnten. Zudem übernehme die kostspielige Technik "im Rahmen des verwendeten Verbindungsprotokolls gegebenenfalls notwendige Quittierungen".

Vier-Augen-Prinzip

Um die Anfragen der "berechtigten Stellen durch ermächtigte Mitarbeiter des Verpflichteten bearbeiten zu können", muss laut Bundesnetzagentur "im Vier-Augen-Prinzip ein kontrollierter Zugriff auf den Datenspeicher erfolgen können". Das entsprechende Systeme sollte so fähig sein, die Verbindungs- und Standortinformationen zu entschlüsseln und entsprechend den Anfragen den Datenspeicher zu durchsuchen.

Die gesetzlich vorgesehenen Löschfristen für Verkehrsdaten "werden dann durch eine fristgerechte Löschung der Schlüssel und eine fristgerechte Löschung der Verkehrsdaten aus dem Datenspeicher realisiert", schreibt die Behörde. Werde ein verwendetes dauerhaftes Speichermedium ausgetauscht oder ersetzt, "ist eine mechanische Vernichtung im Vier-Augen-Prinzip notwendig". Wichtig sei es auch, "Schlüssel mit ausreichender Granularität" zu erzeugen und zu verwenden. Dazu böten sich etwa Tagesschlüssel an.

Zutritt zum Bunker

"Die Vergabe und Rücknahme von Zutrittsberechtigungen" zu dem Sicherheitsraum, den Praktiker bereits als "Bunker" kritisiert haben, "ist zu dokumentieren", steht in dem Katalog. Zur Kontrolle der Regel könnten Personen wie Pförtner, Schließdienst oder Sicherheitspersonal sowie technische Einrichtungen wie Ausweisleser, biometrische Verfahren wie Irisscanner oder Fingerabdruck oder Schließanlagen verwendet werden. Bis Ende Juni können Provider zu dem Papier bei der Regulierungsbehörde noch Stellung nehmen, die finalen Anforderungen sollen bis spätestens September stehen. (vbr)