Lücke in ImageMagick und GraphicsMagick ermöglicht erneute Angriffe

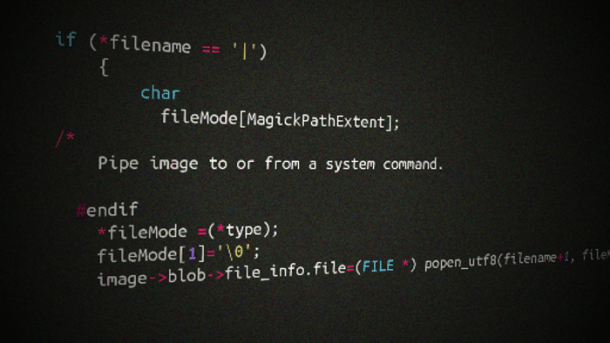

Manipulierte Dateinamen können Schadcode über die popen()-Funktion des Betriebssystems zur Ausführung bringen. Patches stehen bereit.

- Fabian A. Scherschel

Die Bildbearbeitungs-Bibliotheken ImageMagick und GraphicsMagick enthalten eine Funktion, bei der Teile von Dateinamen an die Shell weitergereicht und ausgeführt werden. Das kann zum Einschleusen von Schadcode missbraucht werden. Die GraphicsMagic-Entwickler haben die entsprechende Funktion deswegen mit der jetzt erschienenen Version 1.3.24 kurzerhand aus ihrem Tool entfernt. Auch in ImageMagick 7.0.1-7 wurde das Problem behoben.

ImageMagick war erst vor kurz einem Monat in die Schlagzeilen geraten, als eine andere Sicherheitslücke (CVE-2016–3714) bekannt wurde, über die man Schadcode auf den betroffenen Servern ausführen konnte. Dass diese Lücke prompt für Angriffe missbraucht wurde zeigt, wie wichtig es ist, die entsprechenden Bibliotheken schnell zu aktualisieren. Betroffen sind vor allem Linux-Server, auf denen Web-Apps laufen. Besonders wenn diese es Besuchern erlauben, eigene Bilder hochzuladen – etwa Foren-Avatare. Aber auch viele Desktop-Programme unter Linux und Unix benutzen diese Bibliotheken im Hintergrund.

Admins sollten sicherstellen, dass sie die neuesten von ihrer Linux-Distribution angeboten Pakete für ImageMagick und GraphicsMagick installiert haben. Die neuen Versionen können aber auch manuell auf den Seiten der Projekte bezogen werden: ImageMagick, GraphicsMagick. (fab)