Windows 10 mit Schutz vor Pass-the-Hash-Angriffen

Mit Hilfe moderner Virtualisierungstechnik soll der Credential Guard eine der gefährlichsten Angriffstechniken für Windows-Netze entschärfen.

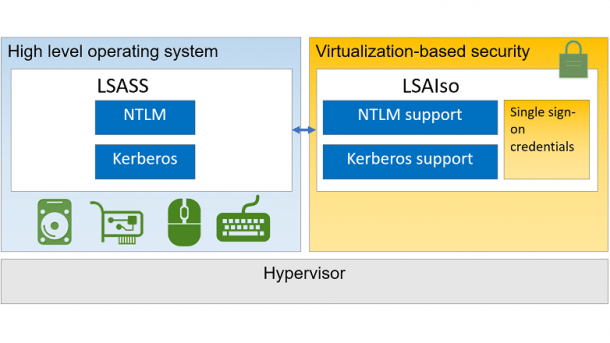

(Bild: Microsoft)

Pass-the-Hash- und die verwandten Pass-the-Ticket-Angriffe ermöglichen es Angreifern, sich im Windows-Netz weiter zu hangeln, um sich schließlich über geklaute Domain-Admin-Credentials zum Herrn des kompletten Netzes aufzuschwingen. Diese Angriffstechnik ist eine reale Gefahr; sie wurden bereits beim Einbruch in Netze von Banken und in die IT des Bundestags eingesetzt.

Konkret stehlen Angreifer dabei mit Tools wie Mimikatz die Credentials zur Anmeldung an Windows-Diensten aus dem Speicher der Local Security Authority (LSA). Dazu benötigen sie zwar lokale Admin-Rechte, doch die lassen sich in vielen Fällen über Sicherheitslücken oder schlecht konfigurierte Programme beziehungsweise Dienste erlangen. Mehr dazu erklärt der c't-Artikel Pass the Hash als Gefahr für Windows-Netze

Credential Guard - Schutz durch Virtualisierung

Bei Windows 10 soll jetzt der Credential Guard den Zugriff auf die Hashes und Tickets absichern. Dazu setzt Microsoft auf Virtualisierungstechnik. Die unverschlüsselten Credentials beherbergt nur noch eine sogenannte "isolierte Local Security Authority" (LSAiso), die in einer eigenen, abgeschotteten VM läuft. Alle Zugriffe laufen ausschließlich über den Credential Guard; außerdem nutzt der Credential Guard vorhandene TPMs, um Schlüssel sicher zu verwahren. Selbst Prozesse mit Admin- oder sogar Systemrechten auf dem normalen System haben damit keinen Zugriff mehr auf den Speicher von LSAiso; Mimikatz und Co sind ausgesperrt.

Allerdings hat die neue Technik recht hohe Einstiegshürden. So unterstützt sie derzeit nur die Enterprise-Version von Windows 10; Windows Server 2016 soll ebenfalls einen Credential Guard aufweisen. Die weit verbreiteten Vorgänger-Versionen sowie Windows 10 Home und selbst die Pro-Edition bleiben außen vor. Darüber hinaus muss das System mindestens UEFI 2.3.1 mit Secure Boot einsetzen und Hardware -Virtualisierung durch Intel VT-x oder AMD-v ermöglichen.

Konkretere Details zu Funktionsweise, Systemvoraussetzungen und Deployment erklärt Microsoft im Technet-Beitrag Protect derived domain credentials with Credential Guard (ju)