Tor und die versteckten Dienste

Das Tor-Netz ist eigentlich für seine Anonymität spendende Funktion bekannt; weniger verbreitet ist das Wissen, dass und wie es auch die Abhörsicherheit erhöhen kann.

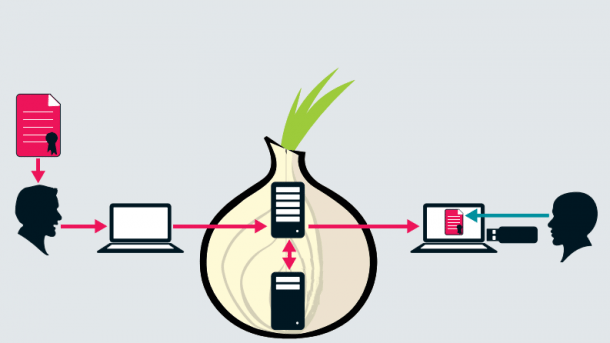

Bei der klassischen Nutzung des Tor-Netzes, schaltet man es zwischen sich und den gewünschten Dienst. Man besucht via Tor also etwa einen Web-Server, dessen Seiten man aufrufen möchte, ohne dass der Betreiber die IP-Adresse seines Besuchers sieht.

Dabei werden die Daten innerhalb des Tor-Netzes über mehrere Stationen geleitet, die jeweils nur ihren nächsten Nachbarn sehen. Nur der benutzte Tor-Eingangs-Knoten sieht die IP-Adresse des Tor-Nutzers. Mehrstufige Verschlüsselung garantiert, dass keiner der Beteiligten mitlesen kann, was er da befördert. Und selbst der Tor-Eingangs-Knoten sieht nicht, für wen die Daten, die er da entgegen nimmt, bestimmt sind.

Das macht es quasi unmöglich, den Ursprung einer Anfrage zu ermitteln. Ein Problem sind jedoch die Tor-Ausgangs-Knoten, auch Exit-Nodes genannt, die alles wieder auspacken und dann ins normale Internet senden. An dieser Stelle ist die Tor-Verschlüsselung beendet; herkömmliche HTTP-Aufrufe oder Mail-Transport via IMAP, POP oder SMTP kann der Betreiber des Exit-Knotens also mitlesen.

Das ist keine rein theoretische Gefahr; bereits mehrfach haben Forscher demonstriert, dass sie auf diesem Weg unter anderem Passwörter und E-Mails abgreifen konnten. Man muss heute davon ausgehen, dass zumindest einige der Tor-Exit-Nodes von Geheimdiensten betrieben werden, um dort mitzulesen.

Der ausschließliche Einsatz von TLS-gesicherten Diensten wie HTTPS, IMAPS und so weiter bleibt also trotz Tor-Nutzung Pflicht. Man muss jedoch davon ausgehen, dass reines TLS ohne weitere Maßnahmen wie Certificate Pinning die Geheimdienste nicht wirklich vom Schnüffeln abhält. Denn die dürften ein eigenes CA-Zertifikat haben, mit dem sie sich als Man-in-the-Middle in solche Verbindungen einklinken können. Das ist auch der Grund, warum wir von der Nutzung des anonymen Kontaktformulars des heise Tippgebers via Tor abraten.

Verborgen und sicher: Hidden Services

Tor bietet auch Dienstbetreibern zusätzliche Anonymität. So kann man innerhalb des Tor-Netzes sogenannte Hidden Services aufsetzen, deren Namen auf .onion enden und die nur innerhalb des Tor-Netzes sichtbar sind. Im normalen Internet sind sie nicht zu erreichen; man benötigt einen Tor-Browser, um sie anzusprechen.

Das besondere an den Hidden Services ist, dass deren Standort beziehungsweise Betreiber auf Grund des anonymisierenden Tor-Routings ebenfalls nicht zu ermitteln ist. Der Kontakt mit einem Tor-Nutzer erfolgt über einen zugewiesenen Meeting-Point innerhalb des Tor-Netzes, der aber ebenfalls nur seinen nächsten Nachbarn kennt und den Datenverkehr selbst nicht mitlesen kann.

Diese Anonymität der Tor-Dienste machen sich auch Kriminelle zu Nutze und betreiben illegale Untergrund-Marktplätze als Tor Hidden Service. Dort gibt es von Drogen bis hin zu Waffen und Dienstleistungen wie Auftragsmord alles zu kaufen. Da man sein Gegenüber nicht kennt ist aber auch die Gefahr groß, dass man sein Geld einfach in ein schwarzes Loch wirft und niemals die damit bezahlte Ware zu Gesicht bekommt.

Besser als Zertifikate

Auch Facebook bietet einen Zugang über einen Tor-Hidden-Service an. Dabei geht es ganz offensichtlich nicht um Anonymität. Im Gegenteil: Der Nutzer will definitiv mit dem Facebook-Server reden und meldet sich dort mit seinem Benutzernamen und Passwort an – auch Facebook weiß also, mit wem man es zu tun hat.

In diesem Szenario bietet die Nutzung von Tor zwei wichtige Vorteile gegenüber der Transportverschlüsselung TLS: Keines der Systeme, das die Daten transportiert, kann ihnen entnehmen, wer da mit wem spricht. Bei TLS hingegen sehen Monitoring-Stationen nach wie vor, dass da jemand versucht, den Facebook-Server zu erreichen.

Außerdem ist die Verbindung zwischen dem Tor-Browser des Nutzers und Facebook so Ende-zu-Ende-verschlüsselt, dass niemand mitlesen kann. Ein Unrechtsstaat, der seine Bürger von der Nutzung von Facebook abschneiden oder sie dabei überwachen will, schaut in die Röhre. Und das obwohl er die komplette Internet-Infrastruktur kontrolliert. Nicht einmal spezialisierte Monitoring-Systeme, die sogar mit CA-Zertifikaten TLS-Verbindungen aufmachen, kommen da noch ran.

Dabei hat Tor keineswegs besonderes raffinierte Verschlüsselungsverfahren im Einsatz. Die Tor-Architekten haben vielmehr die zentrale Schwachstelle des TLS-Konzepts entschärft: die Überprüfung der Identität des Gegenübers. Bei TLS gibt der Anwender www.facebook.com im Browser ein und letzlich garantiert nur eine Zertifizierungsstelle, dass er tatsächlich mit dem richtigen Gegenüber spricht. Wer eine eigene CA betreibt oder eine missbraucht, kann sich ein Zertifikat auf den Namen "www.facebook.com" ausstellen, das die meisten Browser akzeptieren. Mit einem gefälschten Facebook-Zertifikat kann man also Facebook-Nutzer trotz TLS-Verschlüsselung überwachen.

Bei Tor-Diensten fixiert jedoch die Onion-URL bereits den für die Verbindung zu verwendenden Schlüssel. Konkret ist der Name eines Hidden Services der Hash-Wert eines öffentlichen Schlüssels (genauer: die erste Hälfte des Base32-kodierten SHA1-Hashes). Das heißt: Zur URL facebookcorewwwi.onion passt nur ein Public Key und zu diesem nur ein Secret Key – und den hat in diesem Fall nur Facebook. Wenn der Anwender die richtige Onion-URL verwendet, kann er sicher sein, dass am anderen Ende der Verbindung der Facebook-Server mit ihm spricht.

Das ist auch der Grund, warum der sichere Briefkasten des heise Tippgebers als Hidden Service arbeitet. Sie können dessen Adresse sq4lecqyx4izcpkp.onion aus dem Impressum Ihrer an irgendeinem Bahnhofskiosk gekauften c't entnehmen und sicher sein, dass Sie erstens die richtige .onion-URL haben und zweitens niemand diesen Vorgang der URL-Beschaffung zurückverfolgen kann. Und wenn Sie diese Onion-Adresse dann in Ihren Tor-Browser eintippen, können Sie sicher sein, dass am anderen Ende der sichere Heise-Briefkasten antwortet und nicht irgendein Man-in-the-Middle. Dass wir dabei Ihre IP-Adresse nicht zu sehen bekommen, gibt's noch gratis obendrein.

Zu kurze Schlüssel und veraltete Verfahren

Trotz aller Begeisterung sind allerdings auch ein paar Worte der Warnung fällig: So genial das Konzept der Tor Hidden Services ist, so sehr knirscht es bereits im Gebälk der Tor-Architektur. Sie setzt komplett auf RSA mit 1024-Bit-Schlüsseln, was eigentlich nicht mehr als richtig sicher gelten kann. SHA1 sollte man ebenfalls ausmustern; auch ohne bekannte Pre-Image-Attacken erscheint die Nutzung eines halbierten SHA1-Hash-Wertes zur eindeutigen Identifizierung zumindest fragwürdig. Die bereits seit Jahren angekündigte Renovierung des Protokolls wird also allerhöchste Zeit. (ju)