Zugangsdaten von gesperrtem PC in 20 Sekunden geklaut

Was soll schon beim Kaffeeholen passieren, wenn der Bildschirm gesperrt ist? Ein Hacker, zeigt, wie er mit einem USB-Stick quasi im Vorbeigehen die Zugangsdaten abziehen kann.

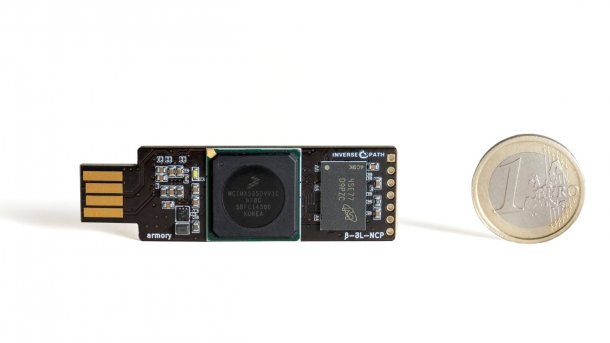

(Bild: Inverse Path)

Wer physischen Zugang zu einem PC hat, kann ihm in aller Regel auch seine Geheimnisse entreißen. Dass dazu jedoch selbst bei einem gesperrten PC bereits 20 Sekunden genügen, ist schon erschreckend. Der unter dem Handle mubix bekannter Sicherheitsforscher Rob Fuller demonstriert, dass er nur ein Stick-förmiges Device an den USB-Port eines gesperrten Windows-PCs anschließen muss, um die Zugangsdaten eines angemeldeten Benutzers abzuziehen.

Das Prinzip ist einfach: Das USB-Device ist eigentlich ein kleiner Computer, der sich als neues Netzwerk-Interface beim PC anmeldet. Das erkennt Windows auch im gesperrten Zustand und richtet es via DHCP ein. Auf dem Computer am USB-Port läuft ein Linux mit einem speziellen Responder, der auf alle Anfragen antwortet. Unter anderem setzt er sich als Default-Gateway und DNS-Server und preist eine Proxy-Konfigurations-Datei wpad.dat an. In der Folge läuft der Netzwerkverkehr über den angestöpselten USB-Computer. Dort antwortet der Responder auf alle Anfragen und erzwingt eine Authentifizierung. Beim Versuch, sich gegenüber dem Responder auszuweisen, liefert Windows dem Angreifer dann die Login Credentials frei Haus.

USB-Mini-PCs als Einfallstor

In vielen Fällen bekommt der Angreifer damit dann zwar nicht direkt das Passwort, sondern nur dessen Hash. Zumindest die einfachen NTLM-Hashes lassen sich schnell knacken. Doch in vielen Fällen braucht es das gar nicht. Mit der Angriffstechnik Pass-the-Hash kann sich ein Angreifer bei vielen Diensten in Windows-Netzen direkt mit dem abgefangenen Hash ausweisen.

Als Basis für diesen Angriff verwendete Mubix einen Hak5 LAN Turtle für etwa 50 Dollar und einen etwas teureren USB Armory. Der Diebstahl gelang mit einer Vielzahl von Systemen von Windows XP bis hin zu Windows 10 Home und Enterprise. Interessanterweise berichtet er, dass er auf diesem Weg sogar einem Mac mit El Capitan Login Credentials entlocken konnte; zu näheren Details dazu lässt er sich jedoch nicht aus. Das folgende Video demonstriert den Angriff an einem gesperrten Windows 10:

(ju)