Kritische MySQL-Lücke erlaubt das Kapern von Servern

Kritische Sicherheitslücken ermöglichen es Angreifern, Server über die Datenbank-Systeme MySQL, MariaDB und Percona komplett zu übernehmen. Oracle hat die Lücke in MySQL bisher nicht geschlossen.

- Fabian A. Scherschel

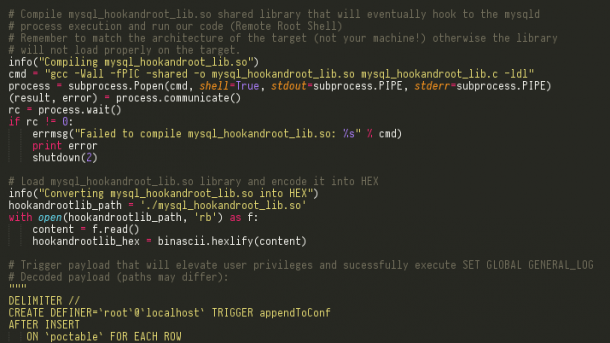

Ein Sicherheitsforscher hat Schwachstellen in der viel benutzten Datenbanksoftware MySQL gefunden, die auch die Abspaltungen MariaDB und Percona betreffen. Durch Missbrauch der Lücken kann ein Angreifer den Datenbankprozess dazu bringen, eigenen Schadcode mit Systemrechten auszuführen. Der Code kann sowohl über eine angemeldete Verbindung in den Datenbankserver eingeschleust werden, als auch über eine SQL-Injection-Lücke – etwa über ein Suchfeld in einem Webinterface. Allerdings sind die Angriffe auf modernen Linux-Systemen, die Prozesse mit Systemd steuern, wohl nicht ohne weiteres möglich.

Eine der Lücken (CVE-2016-6663) steckt im Wrapper-Skript mysqld_safe, das auf manchen Systemen dazu verwendet wird, den MySQL-Prozess zu starten. Schleust der Angreifer eigenen bösartigen Code über die zweite MySQL-Lücke (CVE-2016-6662) in das System ein und baut sich daraus eine Bibliothek, kann er diese in einer Konfigurationsdatei aufrufen. Obwohl der eigentliche MySQL-Prozess diese nicht laden würde, tut es das Wrapper-Skript. Damit wird der Schadcode auch mit Root-Rechten ausgeführt. Systemd startet den MySQL-Daemon in der Regel selbst – auf solchen Systemen wird der Schadcode also nicht ausgeführt. Auch hier kann das Wrapper-Skript theoretisch bei Updates aufgerufen werden, da aber auf Datenbankservern der MySQL-Prozess nur selten für Updates neu gestartet wird, ist eine Attacke auf diesem Weg weniger praktikabel.

MariaDB und Percona haben das Problem bereits mit Updates behoben. Da diese für MySQL erst bei Oracles nächstem Critical Patch Update im Oktober zu erwarten sind und die Details der Lücken bereits mit den Open-Source-Updates bekannt wurden, entschloss sich der Entdecker die Details der Schwachstellen zu veröffentlichen. Nach eigenen Angaben hatte er Oracle 40 Tage Zeit gegeben, die Lücken zu stopfen. Admins können, bis ein Update erscheint, ihre Systeme damit schützen, dass sie dem mysql-Nutzer die Besitzrechte für die .cnf-Konfigurationsdateien von MySQL entziehen. Der Datenbankprozess benötigt diese Rechtezuteilung an den mysql-Nutzer nämlich nicht zum einwandfreien Betrieb. (fab)