DDoS-Tool Mirai versklavt Gateways von Sierra Wireless fürs IoT-Botnet

Die nächsten IoT-Gerätchen werden von Botnets vereinnahmt: Die Modems von Sierra Wireless werden aber nicht über eine Sicherheitslücke übernommen, sondern über unverändert gelassene Standard-Passwörter.

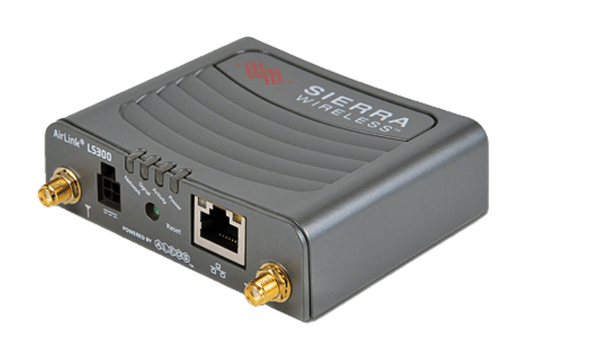

Mirai greift AirLink-Gateways von Sierra Wireless an.

(Bild: Sierra Wireless)

Der Hersteller Sierra Wireless und die US-Sicherheitsbehörde ICS-CERT warnen davor, dass das DDoS-Tool Mirai es nun auf einige Mobilfunk-Gateways des Herstellers abgesehen hat. Der Angriff geschieht nicht über eine Sicherheitslücke wie die uralte OpenSSH-Lücke in vielen IoT-Geräten, was vorige Woche bekannt wurde. Stattdessen nutze Mirai eine andere Schwachstelle, nämlich dass alle Gateways mit dem gleichen Default-Passwort ausgeliefert werden, das offenbar viele Admins nicht ändern, wie die ICS-CERT berichtet.

Betroffen seien die Modelle LS300, GX400, GX/ES440, GX/ES450 und RV50, allesamt Gateways der AirLink-Reihe, die lokale Netze etwa von Sensoren per Mobilfunk zugänglich machen. Sofern die Gateways ohne VPN oder ähnlichen Schutz im Internet erreichbar sind, findet Mirai sie und setzt sich im RAM des Geräts fest. Damit steht nicht nur das Gerät selbst für DDoS-Angriffe bereit, sondern Mirai bekommt Zugriff aufs dahinter liegende Netz und kann es nach weiteren anfälligen Geräten durchforsten.

Einfache Gegenmaßnahme

Laut ICS-CERT erkennt man befallene Gateways an ungewöhnlicher Aktivität auf Port 23/TCP, über den es nach weiteren verwundbaren Geräten sucht, sowie an Aktivität auf Port 48101/TCP, über den der Kontakt zum Botnet-Controller stattfindet. Die Abhilfe ist trivial, Admins müssen das Gerät neu starten und ein anderes Passwort vergeben. Weitere Details liefert die ICS-CERT.

Nicht so trivial: Sie müssen das dahinter liegende LAN ebenfalls auf infizierte Geräte untersuchen und entsprechend ebenfalls bereinigen.

Historie jüngster DDoS-Attacken

Im September dieses Jahres brach die Internetseite des Security-Journalisten Brian Krebs unter massiven von IoT-Geräten ausgehenden DDoS-Attacken zusammen. Kurz darauf berichtete der französische Hoster OVH von einem Rekord-DDoS-Angriff mit 1,1 Terabit pro Sekunde. Die Attacke soll vom gleichen Botnetz ausgegangen sein. Im Oktober tauchte dann der Code des mächtigen DDoS-Tools Mirai in der Hacker-Gemeinschaft Hacker Forums auf. (jow)