Licht an, Licht aus: ZigBee-Wurm befällt smarte Glühbirnen

Das Internet der Dinge (IoT) sorgt mal wieder für eine skurrile Sicherheitslücke: Diesmal haben Forscher einen Wurm programmiert, der von einer Philips-Hue-Birne zur anderen springt und diese mit bösartiger Firmware bespielt.

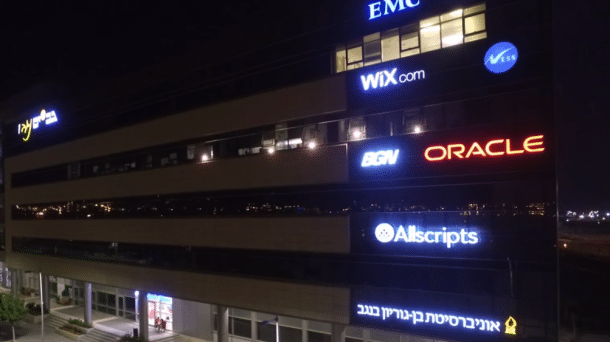

(Bild: Ronen et al.)

- Fabian A. Scherschel

Die Forscher erklären die Sicherheitslücken in der Hue-Implementierung des ZigBee-Protokolls und ihren Seitenkanalangriff auf die Verschlüsselung der Firmware im Detail im folgenden Paper: "IoT Goes Nuclear: Creating a ZigBee Chain Reaction", Ronen et al.

Eine Forschergruppe aus Israel und Kanada hat einen Angriff auf smarte Philips-Glühbirnen vorgestellt, der sich liest als sei er direkt aus einem William-Gibson-Roman entsprungen. Eine infizierte Glühlampe hackt drahtlos benachbarte Birnen und verbreitet auf diesem Weg einen Firmware-Wurm der die Lampen wild flackern lässt oder sie zerstört – potenziell könnte sich der Schadcode so über eine ganze Stadt ausbreiten und alle smarten Glühbirnen übernehmen. Je mehr Birnen sich dicht beieinander befinden, desto schneller verbreitet sich der Wurm. In ihren Versuchen gelang es den Forschern smarte Lampen sowohl im Vorbeifahren mit dem Auto als auch im Vorbeiflug mit einer Drohne zu infizieren.

Fehlerhafte ZigBee-Implementierung

Um den Angriff auszuführen, nutzen die Forscher zwei getrennte Sicherheitslücken in der Firmware der Hue-Birnen von Philips aus. Bei einer handelt es sich um eine Schwachstelle in der Umsetzung des Funkprotokolls ZigBee. Zusätzlich gelang es ihnen, bösartige Firmware mit den Schlüsseln von Philips zu unterschreiben und auf die Birnen zu laden. Die entsprechenden Schlüssel extrahierten sie mit Hilfe einer Seitenkanalattacke aus der Firmware einer Birne. Als die Forscher die Lücken im Juli an den Hersteller meldeten waren die meisten der bis dahin verkauften Birnen angreifbar, mit einem Update im Oktober hat Philips die Lücken mittlerweile geschlossen.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externes Video (TargetVideo GmbH) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (TargetVideo GmbH) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

In ihren Versuchen schafften es die Forscher, Birnen aus einer Entfernung von bis zu 150 Metern zu infizieren. Eigentlich soll die Software der Birnen verhindern, dass diese über größere Entfernungen mittels ZigBee Touchlink in ein neues Mesh-Netzwerk eingereiht werden. Will ein Nutzer neue Birnen in sein Kontrollnetz einbinden, muss er (je nach Modell) zwischen einem Meter und 40 Zentimeter an das Gerät herankommen. Das soll zum Beispiel verhindern, dass ein Anwender die Lampen in der Wohnung des Nachbarn übernimmt.

Die Birnen überprüfen die Distanz zum Empfänger über die Signalstärke der eingehenden Funkbefehle. Durch eine Schwachstelle in der Umsetzung dieser Prüfung schafften es die Forscher allerdings, Geräte aus einer beliebigen Entfernung in das Netzwerk der infizierten Birnen einzuspannen. Die effektive Angriffsreichweite wird dann nur noch durch die Sendeleistung des Angreifers bestimmt.

Glühbirnen als WLAN-Störsender

Neben bösartiger Firmware, welche die Hue-Lampen selber lahmlegt, denken die Forscher in ihrer Veröffentlichung des Angriffs auch über die Möglichkeit nach, mit den in den Lampen eingebauten ZigBee-Sendern das 2,4-GHz-Band und damit auch WLAN-Verkehr in der Umgebung der Birnen zu stören. Theoretisch lassen sich die Hue-Birnen auch zur verdeckten Übertragung von Daten nutzen – sowohl über Funk als auch über hochfrequentes Flackern der Lichtquelle. Zukünftigen Cyberpunk-Hackern stehen also eine Reihe von Möglichkeiten offen, sind sie erst mal in das Beleuchtungsnetz einer Smart City eingebrochen. (fab)