Gute Noten für Signals Krypto-Protokoll

Ein Forscherteam präsentiert seine Analyse der auch von WhatsApp und Allo genutzten Ende-zu-Ende-Verschlüsselung als Beweis für die Sicherheit des Kernkonzepts.

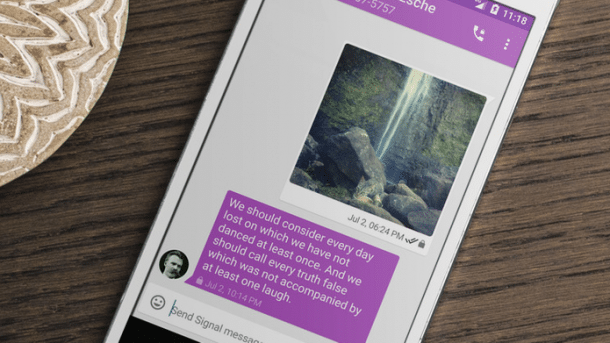

(Bild: Open Whisper Systems)

Mit WhatsApp und Googles Allo setzen gleich zwei große Messaging-Lösungen auf die vergleichsweise junge Krypto-Infrastruktur des Open-Source-Messengers Signal. Diese soll Ende-zu-Ende-Verschlüsselung realisieren und so garantieren, dass nicht einmal der Betreiber des jeweiligen Dienstes den Inhalt der Nachrichten mitlesen könnte. Ein Forscherteam bescheinigte dem Protokoll jetzt, dass es das tatsächlich tut.

Das von einem Entwicklerteam rund um Moxie Marlinspike entworfene Signal-Protokoll weist einige recht neue Fähigkeiten auf, für die es etablierte Sicherheitskonzepte neu interpretieren und umsetzen muss. Unter anderem bietet es Forward Secrecy, ohne dass die Kommunikationspartner gleichzeitig online sein müssen. Dazu führte Marlinspike das sogenannte Ratcheting ein, bei dem jede Nachricht zu einem Update des Session Keys führt.

Sicher auch unter Angriff

Ein Forscherteam unterzog das Gesamtkonzept einer formalen Sicherheitsanalyse. Dazu formalisierte es das Modell und simulierte eine Reihe von Angriffsszenarien wie die Kompromittierung eines Schlüssels. Sie kommen dabei zu einem positiven Resultat und bestätigen, dass das Signal-Protokoll keine großen Schwächen aufweist. Insbesondere konnte es die gegebenen Sicherheits-Versprechen auch bei Angriffen einhalten.

Die Referenz-Implementierung des Signal-Protokolls ist der gleichnamige Open-Source-Messenger Signal. Für WhatsApp implementierten die Entwickler rund um Marlinspike eine angepasste Version, die nach dem gleichen Konzept arbeiten soll. Anders als bei Signal kann man jedoch bei WhatsApp den Quellcode nicht einsehen. Eine Analyse von heise Security bestätigte jedoch den Einsatz der versprochenen E2E-Verschlüsselung. Auch Googles Allo setzt für Ende-zu-Ende-Verschlüsselung auf das Signal-Protokoll. Dort hat das jedoch den zusätzlichen Haken, dass sie standardmäßig nicht aktiv ist, sondern Anwender sie durch den sogenannten Inkognito-Modus explizit anfordern müssen.

Mehr dazu:

- A Formal Security Analysis of the Signal Messaging Protocol; von Katriel Cohn-Gordon, Cas Cremers, Benjamin Dowling, Luke Garratt und Douglas Stebila

- Test: Hinter den Kulissen der WhatsApp-Verschlüsselung, auf heise Security

(ju)