Kaspersky torpediert SSL-Zertifikatsprüfung

Der Schreck der Antiviren-Hersteller hat wieder zugeschlagen: Google-Forscher Tavis Ormandy hat diesmal Schwächen im Umgang mit SSL-Zertifikaten bei Kaspersky aufgedeckt. Und das nicht zum ersten Mal.

Ormandy findet dieses Zertifikats-Kollision "zum Schreien komisch", stellt sie doch eine haarsträubende Sicherheitslücke dar.

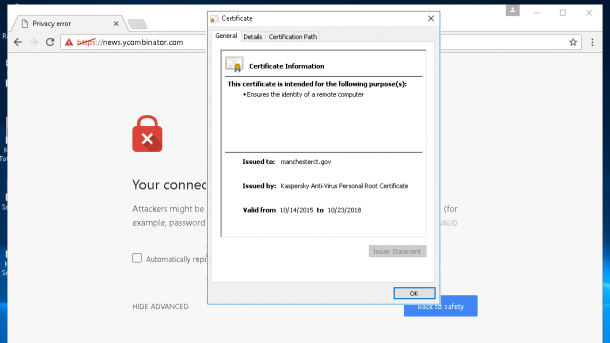

(Bild: Tavis Ormandy)

- Fabian A. Scherschel

Kaspersky Internet Security klinkt sich auf Wunsch des Anwenders als Man-in-the-Middle in SSL-gesicherte Internetverbindungen ein, um den Nutzer vor Angriffen zu schützen. Wie Google-Forscher Tavis Ormandy herausfand, schwächt es dabei die Überprüfung der Zertifikate so drastisch, dass ein Angreifer dem Kaspersky-Nutzer ein anderes Zertifikat für die angefragte Domain unterschieben kann. Schafft es der Angreifer anschließend, das Opfer auf eine eigene bösartige Domain umzuleiten (etwa per DNS-Spoofing), kann der Nutzer nicht mehr erkennen, dass er seine Daten in Wirklichkeit auf einer Domain unter der Kontrolle des Angreifers eingibt.

Die Kaspersky-Software macht es also möglich, dass sich Angreifer ebenfalls als Man-in-the-Middle in die Verbindung einschalten können und so an die verschlüsselten Daten der Nutzer kommen. Der Fehler liegt in der Art, wie Kaspersky Internet Security Teile der Zertifikatskette zwischenspeichert. Die Software identifiziert einzelne Zertifikate mittels der ersten 32 Bit eines MD5-Hashes aus der Seriennummer und dem Namen der ausstellenden CA. Dieser Hash ist viel zu kurz und einfach aufgebaut, so dass Angreifer innerhalb von Sekunden Zertifikate erstellen können, die den selben Hash haben – eine sogenannte Hash-Kollision.

Hacker News kollidiert mit Manchester, Connecticut

In freier Wildbahn hat Ormandy Kollisionen etwa bei den Zertifikaten von Y Combinators Nachrichtenportal Hacker News und einer Webseite der Regierung von Manchester im US-Staat Connecticut ausgemacht, deren Zertifikate Kaspersky identisch behandelt. Eine solche Kollision führt dazu, dass bei einer Verbindung unter Umständen das falsche Zertifikat zum Einsatz kommt und die Webseite nicht richtig angezeigt wird. Ein in die Verbindung eingeklinkter Angreifer kann Fehlermeldungen allerdings verhindern und das fahrlässige Verhalten von Kaspersky für Angriffe nutzen.

Kaspersky hat den Fehler behoben, bevor Ormandy die Sicherheitslücke publik machte. Es ist nicht das erste Mal, dass Software der Firma Schwächen beim Umgang mit SSL/TLS zeigt. Aber auch die Software der Konkurrenz hat ähnliche Probleme.

Update 6.1.2017, 13:30: Verwendung des MD5-Hashes und die Kollisionen präzisiert. (fab)