Rätselhafte Netzwerk-Aktivitäten mit GRE-Paketen

Aufmerksame Admins verzeichnen aktuell auf ihren VPN-Gateways und Firewalls eine Zunahme von scheinbar sinnlosen GRE-Paketen. Die Ursache ist bislang unklar.

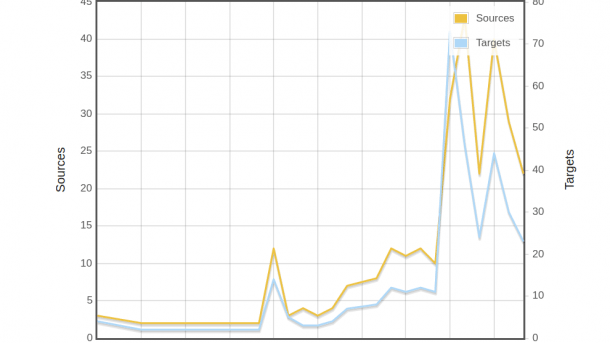

(Bild: Internet Storm Center)

Wie Leser heise Security berichten, kommt es derzeit zu einem massiv erhöhten Aufkommen von ungültigen GRE-Paketen. Bereits seit Weihnachten gibt es im Netz erste Diskussionen über einen merkwürdigen Anstieg der GRE-Paketraten; seit dem 4. Januar hat sich der Traffic gemäß einer Auswertung des Internet Storm Centers nochmal vervielfacht. Die Ursache ist jedoch nach wie vor ungeklärt.

Angriff unwahrscheinlich

Generic Routing Encapsulation (GRE) ist ein IP-Protokoll (Nummer 47) das normalerweise für VPNs genutzt wird, um Netzwerk-Pakete zu verpacken und von einem VPN-Endpunkt zur Gegenstelle zu transportieren. Die jetzt registrierten GRE-Pakete sind laut einer Analyse des Internet Storm Centers anscheinend harmlos. Sie führen wohl vor allem zu Fehlermeldungen über ungültige Pakete in den Log-Files von VPN-Gateways. Es handelt sich offenbar auch nicht um gezielte Angriffe, da sowohl die IP-Adressen der Quellen als auch der Ziele breit gestreut sind; ein Schwerpunkt der Verteilung scheint jedoch in Taiwan zu liegen.

Die plausibelste Vermutung, die uns untergekommen ist, interpretiert den GRE-Traffic als Back-Scatter eines DDoS-Angriffs mit zufällig ausgewählten Source-IPs. Angesichts dessen, dass bisher keine zugehörige DDoS-Kampagne bekannt ist, bleibt es jedoch immer noch eine fragwürdige Vermutung.

Update 19:15, 9.1.2017: Korrigiert: GRE ist kein TCP, sondern ein eigenständiges IP-Protokoll. (ju)