Sicherheitsloch im Herzschrittmacher

Ein Firmware-Update soll Patienten mit Herzschrittmachern oder implantierten Defibrillatoren davor schützen, dass Hacker die Kontrolle über die Geräte übernehmen. Es gibt jedoch Zweifel daran, dass die Geräte nach dem Update sicher sind.

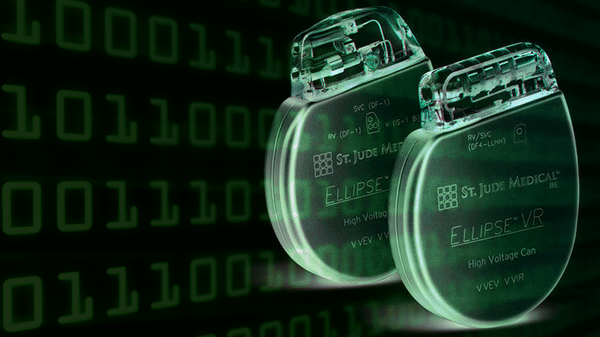

Die Herzschrittmacher und Defibrillatoren des amerikanischen Herstellers St. Jude Medical weisen haarsträubende Sicherheitslücken auf. Zu diesem Ergebnis kommt eine Untersuchung der US-Behörde für für Lebens- und Arzneimittel (Food and Drug Administration, FDA). Kern des Problems ist demnach die Merlin@home genannte Basisstation, die im Haus des Patienten aufgestellt wird.

Sie kommuniziert über Funk mit dem Implantat und ist mit dem Internet verbunden, damit sich der behandelnde Arzt aus der Ferne über den Zustand seines Patienten informieren kann. Laut FDA können nicht autorisierte Personen durch Lücken die Basisstation manipulieren und damit die Funktion des Implantats stören.

Herz außer Takt

(Bild: Hersteller)

Ein Angreifer kann zum Beispiel den Takt des Herzschrittmachers manipulieren oder den Defibrillator auslösen. Auch ein rapides Entladen der Batterie ist dem Bericht zufolge durch eine Manipulation der Basis möglich. Neben Herzschrittmachern und Defibrillatoren sind Implantate betroffen, die in der kardialen Resynchronisationstherapie eingesetzt werden.

Für Abhilfe sorgt ein Firmware-Update, das der Hersteller St. Jude Medical seit Anfang der Woche an die Merlin-Basis verteilt. Die FDA rät betroffenen Patienten, die Internetverbindung der Basis permanent aufrecht zu erhalten, damit gewährleistet ist, dass der potenziell lebenswichtige Patch sein Ziel erreicht. Der Behörde liegen derzeit keine Berichte über Fälle vor, in denen Patienten durch Ausnutzung der Schwachstellen zu Schaden gekommen sind.

Patch gut, alles gut?

(Bild: Hersteller)

Der Sicherheits- und Krypto-Experte Matthew Green zweifelt allerdings daran, dass mit dem Firmware-Update alle Security-Probleme der Implantate gelöst wurden: Er weist darauf hin, dass die Implantate auf zwei Wegen über Funk erreichbar sind. Es gibt eine Funkschnittstelle, die nur über die Distanz von zehn Zentimeter funktioniert. Sie wird im Krankenhaus genutzt, etwa um die Implantate zu programmieren. Die zweite Schnittstelle kann über mehrere Meter angesprochen werden.

Letztere dient zur Kommunikation mit der Merlin-Basisstation beim Patienten. Nach Greens Einschätzung dürfte es gar nicht möglich sein, kritische Befehle wie Schocks über die Merlin-Schnittstelle abzusetzen. Dem FDA-Bericht zufolge scheint das jedoch der Fall zu sein. Zudem setzen die Geräte laut Green auf eine schwache Authentifizierung mit lediglich 24-bit-langen RSA-Schlüsseln. Diese sei innerhalb kürzester Zeit zu knacken

Verdacht der Börsenmanipulation

Die Geschichte über die Sicherheitsprobleme der Implantate hat eine ungewöhnliche Vorgeschichte: Im Herbst vergangenen Jahres hatten die Security-Firma MedSec und die Investmentfirma Muddy Waters Capital (MWC) dem Hersteller St. Jude vorgeworfen, dass dessen Herzschrittmacher und Defibrillatoren unsicher seien. St. Jude wehrte sich daraufhin in einer Stellungnahme.

Kurz darauf nährte ein Bloomberg-Bericht den Verdacht, dass MedSec und MWC die Problematik künstlich aufgebauscht haben, um finanziellen Vorteil daraus zu ziehen. Angeblich hat MWC vorher an der Börse auf den Kursverfall der Herstelleraktie spekuliert und zugleich Aktien eines direkten Konkurrenten erworben. (rei)