WebEx: Böses Sicherheitsloch in Ciscos Web-Conferencing

Die von Millionen genutzte Browser-Erweiterung Cisco WebEx stümpert in Sachen Sicherheit. Selbst die von Cisco in aller Eile produzierte neue Version dichtet eine klaffende Lücke bestenfalls notdürftig ab.

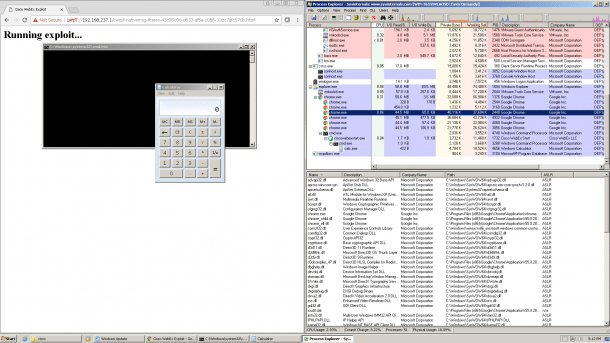

(Bild: Google Project Zero; Tavis Ormandy)

Ciscos WebEx hat sich als eine Art Standard für virtuelle Meetings im Web etabliert; rund 20 Millionen Nutzer verzeichnet allein die Chrome-Erweiterung. Da sollte man meinen, dass der Hersteller Cisco sich auch Gedanken über dessen Sicherheit gemacht hat. Dieses naive Vertrauen erschüttert ein Fehlerbericht von Tavis Ormandy nachhaltig. Er demonstriert, wie eine beliebige Web-Seite mit Hilfe des Chrome-Plugins beliebigen Code auf einem Windows-System ausführen kann.

Ein Angriff über diese Lücke kann ein System etwa mit Spionage-Software infizieren. Das passiert völlig unsichtbar für den Nutzer; der muss dazu nicht einmal an einem WebEx-Meeting teilnehmen. Für einen erfolgreichen Angriff muss eine Web-Site nur eine Unterseite mit einem "geheimen" Dateinamen enthalten. Jede URL, die auf "cwcsf-nativemsg-iframe-43c85c0d-d633-af5e-c056-32dc7efc570b.html" endet, aktiviert die WebEx-Erweiterung. Die ruft dann die Funktion InitControl() der Bibliothek atmccli.dll auf. Für seine Demonstration musste Ormandy lediglich einige Werte passend ändern, um als Beispiel einen Taschenrechner zu starten. Ein echter Angreifer würde statt dessen etwa ein Spionage-Programm nachladen und ausführen.

Ein Fix, der nicht fixt

Die gute Nachricht dabei: Ciscos Security-Team hat das akute Problem zumindest deutlich reduziert. Innerhalb von nur drei Tagen veröffentlichten sie eine WebEx-Version 1.0.3, die nur noch auf URLs in den Domains *.webex.com oder *.webex.com.cn anspringt. Doch dieser Fix ist sehr umstritten, lässt er doch das eigentliche Problem weitgehend unberührt.

Es bleiben nach wie vor über 500 Domains, die direkt Code auf jedem Windows-System mit WebEx-Erweiterung im Browser ausführen können. Darüber hinaus genügt ein Cross-Site-Scripting-Problem (XSS) auf einer dieser legitimen WebEx-Sites, damit beliebige Angreifer ihren Code quasi über Bande einschleusen können. XSS ist das mit großem Abstand am weitesten verbreitete Sicherheitsproblem von Web-Sites; auf etwas größeren Sites findet man erfahrungsgemäß mit etwas Suchen nahezu immer eine XSS-Lücke.

Wer sich schützen will, sollte die WebEx-Erweiterung des Browsers ganz deinstallieren, bis Cisco dessen Sicherheit grundsätzlich überarbeitet hat. Das Mozilla-Team hat das anscheinend ebenfalls betroffene WebEx-Add-on für Firefox bereits vorsichtshalber global gesperrt. Wer auf WebEx angewiesen ist, kann statt des Browser-Plugins auch ein temporäres, lokales Programm nutzen, um an Meetings teilzunehmen. Es handelt sich dabei um eine Java-Applikation; sie erscheint etwa auf der WebEx-Testseite unten als "Run a temporary application to join a meeting".

Übrigens: Wer ein wenig Zeit hat und zumindest über Basiskenntnisse der Programmierung verfügt, lese Ormandys Beschreibung Cisco: Magic WebEx URL Allows Arbitrary Remote Command Execution. Googles Security-Magier lässt es selbst für Normalsterbliche kinderleicht aussehen, wie er mit wenigen Handgriffen ein unbekanntes Protokoll seziert, dabei eine klaffende Sicherheitslücke offen legt und zu deren Bestätigung einen Taschenrechner auf den Desktop zaubert.

Update 24.1.2017, 17:55: Es sieht so aus, als ob die aktuell ausgelieferte Version 1.0.5 weitere Verbesserungen bringt, die das Ausnutzen der Sicherheitslücke zusätzlich erschweren. Leider haben wir dazu bisher weder ein Security-Advisory von Cisco noch ein Changelog gefunden.

2. Update 24.1.2017, 10:30: Unterdessen hat Cisco ein Security Advisory zu WebEx herausgegegeben, das das Problem für alle Versionen des WebEx-Plugins für Chrome, Firefox und IE bestätigt. Es enthält zwar den vagen Hinweis, dass Cisco begonnen habe, Updates zu diesem Problem zu verteilen. Es finden sich dort bisher jedoch entgegen allgemein üblichen Gepflogenheiten keine konkreten Angaben zu verwundbaren beziehungsweise bereits abgesicherten Versionen.

Wie nicht anders zu erwarten, kursieren mittlerweile im Netz Demos von XSS-Exploits in der kritischen WebEx-Domain. Und Ormandy hat – ebenfalls nicht überaschend – in der gestern hastig veröffentlichten Version WebEx 1.0.5 weitere Remote-Code-Execution-Lücken entdeckt und bei Cisco gemeldet. Das Drama geht also weiter. (ju)