Lücke in Samsung-Handys: Endlos-Bootschleife durch Killer-SMS

Samsung hat eine Lücke in älteren Geräten gestopft, die missbraucht werden kann, diese in eine Bootschleife zu versetzen und Angreifern wahrscheinlich auch die Möglichkeit gibt, Schadcode auszuführen. Geräte anderer Hersteller sind wohl noch verwundbar.

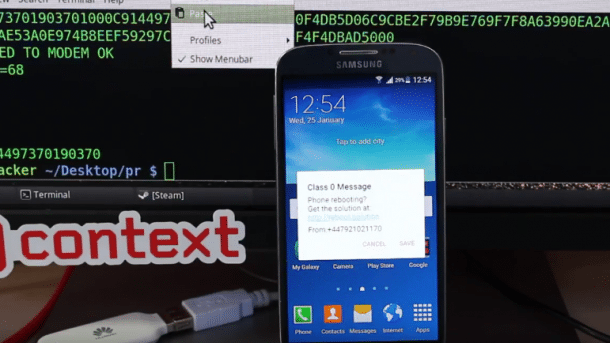

(Bild: Context Information Security)

- Fabian A. Scherschel

Smartphones vom Typ Samsung Galaxy S4 und S5 können mit einer einzigen SMS in eine Endlos-Bootschleife versetzt werden. Mit etwas mehr Arbeit könnte es einem Angreifer auch gelingen, beliebigen Schadcode auszuführen. Wie ein solcher Angriff vonstatten gehen könnte, haben Sicherheitsforscher nun in einer Serie von Blog-Artikeln offen gelegt (1, 2, 3). Da die Sicherheitslücken schon im Juni 2016 an Samsung gemeldet wurden, müssten mittlerweile die meisten betroffenen Samsung-Geräte allerdings mit Sicherheitsupdates versorgt sein, welche die Lücke stopfen.

Die Lücke klafft nach wie vor in vielen Android-Geräten

Eher unerfreulich ist dagegen die Nachricht, dass die von den Forschern offengelegten Schwachstellen höchstwahrscheinlich auch in vielen Geräten anderer Hersteller klaffen und dort bisher nicht gepatcht wurden. Die Schwachstellen stecken in der Umsetzung der Push-Funktion des Wireless Application Protocol (WAP) welches zum Beispiel dafür genutzt wird, Konfigurationsdaten an die Geräte zu schicken.

In ihren Tests verwendeten die Forscher eine WAP-SMS um einen WLAN-Access-Point auf dem Zielgerät zu öffnen. Im Zuge ihrer Versuche entdeckten sie einen Programmierfehler, der dazu führt, dass das Smartphone in einer endlosen Bootschleife landet. Die von den Forschern verschickte Kofigurations-SMS wird ohne jegliche Authentifizierung und ohne Interaktion mit dem Anwender ausgeführt.

Erpressung per bösartiger SMS

Da eine zweite SMS die Bootschleife rückgängig machen kann, sehen die Forscher hier Potenzial für Erpressungsszenarien. Wie so etwas konkret aussehen könnte, demonstrieren sie in einem Video:

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externes Video (TargetVideo GmbH) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (TargetVideo GmbH) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

Bei genauerem Hinsehen fanden die Forscher außerdem einige Speicherverwaltungsfehler, die sie nach eigener Einschätzung auch dazu missbrauchen könnten, eigenen Schadcode auf dem Gerät auszuführen. Insgesamt fanden sie vier verschiedene Sicherheitslücken:

- CVE-2016-7988 – No Permissions on SET_WIFI Broadcast receiver

- CVE-2016-7989 – Unhandled ArrayIndexOutOfBounds exception in Android Runtime

- CVE-2016-7990 – Integer overflow in libomacp.so

- CVE-2016-7991 – omacp app ignores security fields in OMA CP message

Betroffen sind die Smartphones Samsung Galaxy S4 und S5. Die neueren Modelle S6 und S7 sind nicht angreifbar. Sicherheitsupdates, welche die Lücken auf dem S4 und S5 stopfen, wurden am 7. November 2016 von Samsung verteilt. (fab)