Google lässt noch eine Microsoft-Lücke vom Stapel

Oops, they did it again: Erneut hat Google detaillierte Informationen über eine Sicherheitslücke in einem Microsoft-Produkt veröffentlicht, bevor die Lücke geschlossen wurde. Dieses Mal trifft es Internet Explorer und Edge.

Googles Security-Einheit Project Zero gab erneut Informationen über eine ungepatchte Schwachstelle in Microsoft-Software heraus – oder anders betrachtet: Microsoft ist es nicht gelungen, innerhalb von 90 Tagen einen Patch bereitzustellen. So viel Zeit räumt Project Zero dem betroffenen Unternehmen ein, nachdem die Informationen zunächst privat ausgehändigt werden. Dieses Mal trifft es den Internet Explorer und Microsoft Edge.

Remote Code Execution

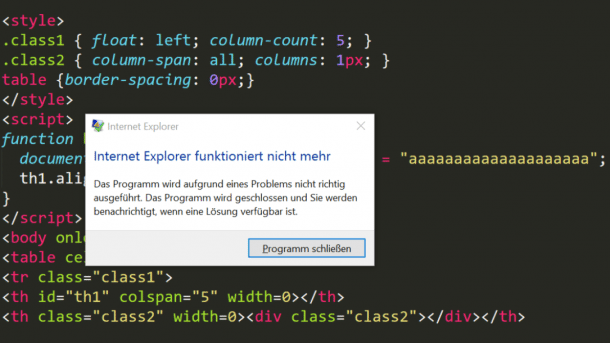

Laut dem CVE-Eintrag zur Lücke (CVE-2017-0037) kann sie ein Angreifer durch den Einsatz von CSS und JavaScript ausnutzen, um beliebigen Code auf dem Rechner seines Opfers auszuführen. Dazu muss er das Opfer lediglich auf seine verseuchte Webseiten locken oder die Microsoft-Browser auf anderem Wege zur Ausführung des Exploit-Codes bringen.

Der Project-Zero-Forscher Ivan Fratric erklärte in einem Kommentar unter dem Bugtracker-Eintrag der Lücke, dass er zur Ausnutzbarkeit keine weiteren Angaben machen werde – zumindest nicht, bis die Schwachstelle beseitig wurde. Der von ihm verfasste Eintrag enthalte schon jetzt zu viele Informationen hierzu. Fratric hat nach eigenen Angaben schlicht nicht damit gerechnet, dass Microsoft die 90-tägige Deadline verpassen würde.

Browser-Absturz durch Proof of Concept

Die jetzt öffentlich zugänglichen Informationen enthalten ein kompaktes Proof of Concept, das bei einem Test von heise Security tatsächlich den Internet Explorer 11 unter einem vollständig gepatchten Windows 10 zum Absturz brachte. Unter Edge ist der für das Rendern der Seiten zuständige Content Process abgekachelt.

Project Zero hatte erst Mitte Februar eine Schwachstelle in der Grafikbibliothek GDI des Windows-Kernels öffentlich gemacht, nachdem Microsoft auch in diesem Fall die 90-tägige Schonfrist überschritten hatte. Auch für diese Lücke gibt es nach wie vor keinen Patch. Die Veröffentlichungspraxis von Googles Project Zero ist nicht unumstritten und es wundert kaum, dass Microsoft in einem ähnlichen Fall Anfang 2015 sehr echauffiert war.

Unklar ist, warum Microsoft sich gleich zwei Mal über 90 Tage Zeit gelassen und damit eine Veröffentlichung der Schwachstellen-Details riskiert hat. Möglicherweise waren die Patches bereits für den Februar-Patchday angesetzt, den Microsoft in den März verschieben musste. (rei)