Hacker nehmen Nintendos Switch ins Visier

Bereits wenige Tage nach dem Verkaufsstart haben Tüftler den internen Speicher von der neuen Spielkonsole ausgelesen. Aktuell analysieren sie den Inhalt. Nintendo hat derweil sein Bug-Bounty-Programm erweitert.

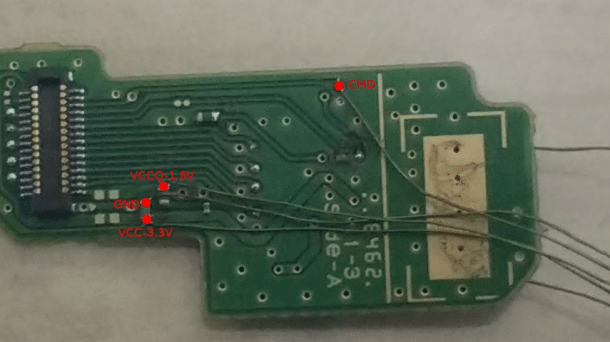

(Bild: Khoa Hoang)

Hacker haben eigenen Angaben zufolge erfolgreich das interne eMMC-Speichermedium von Nintendos Spielkonsole Switch per NAND Dump ausgelesen. Darin befindet sich unter anderem das Betriebssystem der Konsole. Aktuell werten diverse Hacker die Informationen aus. Nintendos Switch ist erst vor wenigen Tagen erschienen.

Lesen Sie dazu auch:

Ziel derartiger Operationen ist es in der Regel Sicherheitsmechanismen zu umgehen, um eigenen Code auf von Herstellern abgeschotteten Geräten auszuführen. Ist so etwas von Erfolg gekrönt, könnte man etwa unsignierte Homebrew-Anwendungen starten. Exploits werden aber auch oft für das Abspielen von Raubkopien genutzt.

Exploit-Suche

(Bild: Plutoo )

Den Switch-Hackern zufolge sollen Teile das NAND unverschlüsselt sein. Bisher haben sie herausgefunden, dass die Switch auf einen FreeBSD-Kernel und verschiedene Android-Bibliotheken setzt. Weiter führen sie aus, dass das Betriebssystem der Hybrid-Konsole auf dem des Nintendo Handhelds 3DS basiert. Die Code-Basis sei die gleiche, wurde aber weiterentwickelt.

Im 3DS klaffen jede Menge Sicherheitslücken und Hacker haben sich die mobile Konsole mit Expoits, etwa für Lücken im auf Webkit basierenden Webbrowser und der Sound-Anwendung, zu eigen gemacht: Die 3DS gilt mittlerweile als vollständig geknackt. Auch der Vorgänger der Switch Wii U wurde über eine Lücke im Browser und der Mii-Maker-Anwendung, zum Bauen von Nintendo-Avataren, geknackt.

Wie lange hält die Switch stand?

Derzeit verfügt die Switch über keinen direkt aus dem Menü zu startenden Browser. Dennoch ist ein versteckter Webbrowser mit an Bord. Dieser zeigt sich etwa, wenn man sich in einem öffentlichen WLAN anmelden will. Mit einem Trick kann man mit dem Browser an dieser Stelle jedoch beliebige Webseiten ansurfen. Nach derzeitigem Kenntnisstand nutzt auch der Browser der Switch die Webkit Engine.

(Bild: c't)

Weitere Analysen zeigen, dass unter anderem das von Sicherheitslücken gebeutelte Android-Multimedia-Framework Stagefright zum Einsatz kommt. Seit Sommer 2015 vergeht kaum ein Monat, in dem Google keine Sicherheitspatches dafür ausliefert.

In der Theorie soll der alleinige Besuch einer Webseite mit präparierten Medieninhalten genügen, um ganze Geräte via Stagefright-Lücke zu kompromittieren. In der Praxis hat es aber offensichtlich noch keine Übergriffe im großen Stil gegeben. Unklar ist zum jetzigen Zeitpunkt, ob sich die Stagefright-Lücken im Zuge der Switch-Implementierung überhaupt ausnutzen lassen.

Insgesamt bietet Nintendos Switch mehrere Angriffspunkte für Hacker. Ob diese auch über den USB-C-Port am Tablet in die Konsole einsteigen können, ist derzeit noch unklar: In einem kurzen Versuch von heise Security hat Linux die Switch am USB-Port zwar als Human Interface Device erkannt; der Versuch es als solches anzusprechen und zu initialisieren scheiterte jedoch. Unter Windows wurde die Switch gar nicht erkannt.

(Bild: c't)

Erweitertes Sicherheitskonzept

Damit sich Hacker an der Switch die Zähne ausbeißen, setzt Nintendo auf den Hardware-basierten Schutz ARM TrustZone – dieser ist direkt in die CPU der Konsole implementiert.

Der Sandbox-Ansatz soll sicherstellen, dass unter anderem ausschließlich vom System als vertrauenswürdig eingestufte Anwendungen starten dürfen. Zudem soll die ARM TrustZone Manipulationen am Betriebssystem und der Firmware erkennen und Gegenmaßnahmen ergreifen können.

Nintendo belohnt Bug-Jäger

Der Konsolen- und Spiele-Hersteller hat mittlerweile sein Bug-Bounty-Programm auf der Hackerone-Plattform ausgebaut: Ab sofort bekommen auch Sicherheitsforscher Prämien, die Lücken in der Switch finden – dafür winken bis zu 20.000 US-Dollar. In dem Programm findet sich auch Nintendos 3DS wieder. Bislang wurden der Webseite zufolge aber für beide Konsolen keine Sicherheitslücken gemeldet.

Lesen Sie dazu auch:

(des)