Nintendo Switch: Hacker baut iOS-Exploit um und nutzt Schwachstelle im Browser

Im Webbrowser der Switch klafft eine Sicherheitslücke, für deren Ausnutzung es bereits Proof-of-Concept-Code gibt. Zudem sind Hacker in den Recovery-Modus der Spielkonsole eingestiegen.

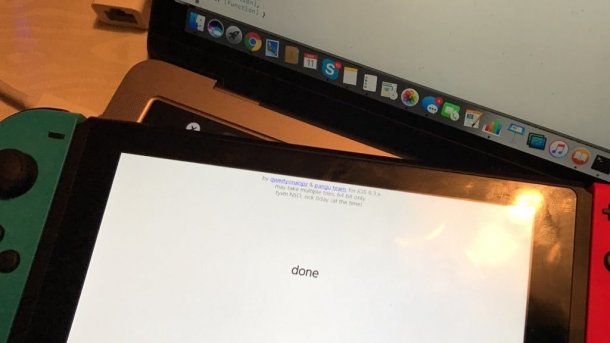

(Bild: Qwertyoruiop)

Der Hacker mit dem Pseudonym Qwertyoruiop ist eigen Angaben zufolge über eine Sicherheitslücke im Webbrowser von Nintendos Switch ins Userland der Konsole eingedrungen und konnte von dort aus mit seinem Proof-of-Concept-Code das Wort "done" auf den Bildschirm der Konsole anzeigen.

Beim Userland handelt es sich um einen unprivilegierten Bereich des Betriebssystems, in dem ein Hacker noch nicht viel Unheil anrichten kann. Doch die mittlerweile als geknackt geltenden Nintendo-Konsolen 3DS und Wii U wurden anfangs ähnlich bedrängt, bis Hacker letztlich zum Kernel vorgedrungen sind: In einer derartigen Position können sie mit einem Gerät im Grunde machen, was sie wollen.

Derzeit verfügt die Nintendo Switch über keinen direkt aus dem Menü zu startenden Browser. Dennoch ist ein versteckter Webbrowser mit an Bord. Dieser taucht etwa auf, wenn man sich in einem öffentlichen WLAN anmelden will.

iOS-Jailbreak als Grundlage

Qwertyoruiop gibt an, dass es sich um eine Lücke (CVE-2016-4657) in der Basis des Webbrowsers Webkit handelt. Auf diese HTML-Rendering-Engine setzt etwa auch Apples iOS. Bei Apple war die Lücke ein Ansatzpunkt für den Jailbreak von iOS 9.3 und erlaubte Angreifern Schadcode aus der Ferne auszuführen. Dafür musste ein Opfer lediglich eine präparierte Webseite besuchen, um einen Speicherfehler auszulösen.

Über einen Jailbreak lassen sich iPads und iPhones knacken, um eigenen Code ausführen zu können. Apple hat die Lücke schon länger geschlossen – Nintendo hat sie offensichtlich mitgeschleppt. Der Hacker musste den Jailbreak-Code eigenen Angaben zufolge lediglich minimal anpassen und einige Adressbereiche abändern.

Recovery-Modus als Einfallstor?

Nachdem Hacker kurz nach dem Verkaufsbeginn der Konsole das interne eMMC-Speichermedium per NAND Dump ausgelesen haben, versuchten sie die Konsole ohne das Speichermedium zu booten und landeten eigenen Angaben zufolge im Recovery-Modus der Konsole. Dabei handelt es sich um den Secure-Boot-Bereich des verbauten Nvidia-Chipsets.

Dies könnte ein erster Ansatzpunkt für die Entwicklung einer sogenannten Custom Firmware sein. Dabei handelt es sich um eine inoffizielle und modifizierte Version des Betriebssystems. Das Flashen einer derartigen Modifikation ist aber zum jetzigen Zeitpunkt nicht möglich: Im Fall der Switch benötigt man dafür den geheimen AES-Schlüssel von Nvidia. Diesen kennt nur der Hersteller und er lässt sich nicht ohne Weiteres berechnen.

Lesen Sie dazu auch:

[UPDATE, 13.03.2017 16:45 Uhr]

Bezeichnung des AES-Schlüssel im Fließtext korrigiert. (des)