Vault 7: Von Wikileaks veröffentlichte CIA-Werkzeuge könnten Geheimoperationen enttarnen

Die Tools wurden vom Geheimdienst dazu verwendet, die Spuren der eigenen Malware zu verwischen und sie an Anti-Viren-Programmen vorbei zu schmuggeln.

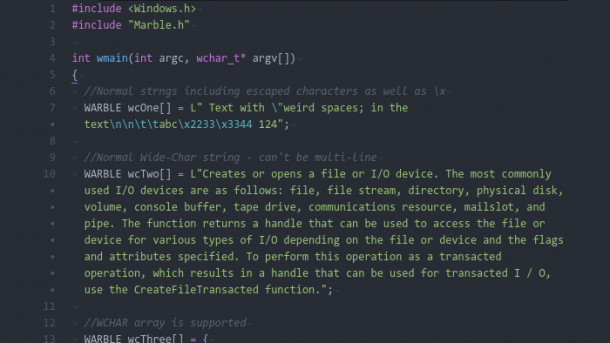

Quellcode der CIA-Tools

(Bild: Wikileaks)

- Fabian A. Scherschel

Wikileaks hat nun damit begonnen, Teile der Malware-Entwicklungsumgebung des US-Geheimdienstes Central Intelligence Agency (CIA) zu veröffentlichen. Mit diesen Tools wurden offenbar Schadcode-Programme des Geheimdienstes einsatzbereit gemacht. Dazu gehört Software, welche die Herkunft des Schadcodes verschleiert und fremdsprachige Kommentare in den Code einbaut, um falsche Fährten zu legen. Und dazu gehören sogenannte Packer, die binären Schadcode verschleiern, um ihn an Anti-Viren-Software vorbei zu schleusen. Diese Enthüllungen sind vor allem deshalb brisant, weil sich mit diesem Wissen vergangene Hackerangriffe der CIA zuschreiben lassen.

Verschleiern

Die Wikileaks-Sammlung enthält Beschreibungen eines in C++ geschriebenen Programms namens Marbler, welches Text und Binärdaten auf verschiedene Arten verschleiern kann. Bitweise Verwürflung von Binärdaten ist dabei eine Standardtechnik, wie sie auch von vielen Cyberkriminellen eingesetzt wird, um Angriffscode an Virenscannern vorbei auf ein System zu bekommen.

Spezieller sind da schon Funktionen, die Text in verschiedenen Sprachen wie Arabisch, Farsi oder Russisch in den Quellcode einschießen. In den von Wikileaks veröffentlichten Dokumenten scheint es sich dabei nur um Blindtext zu handeln – es ist davon auszugehen, dass CIA-Mitarbeiter diese Texte genau auf die vorliegende Einsatzsituation angepasst haben.

Spuren

In dem Datenleck befindet sich zwar bisher kein Schadcode selbst, aber die Veröffentlichung der Tool-Sammlung "Marble" trifft die CIA trotzdem da, wo es wehtut. Die Verschleierungs-Algorithmen sind Geheimwissen.

Mit deren Kenntnis können sich die Gegenspieler der CIA nicht nur vor deren Software schützen, sie erlauben es zusätzlich, die Spuren vergangener Angriffe auf Signaturen des CIA-Schadcodes zu durchsuchen. Das könnte in Zukunft zu diplomatischen Verwicklungen für die USA führen und unter Umständen bestehende CIA-Operationen gefährden. (fab)