Cisco analysiert verschlüsselten Traffic, um Malware zu erkennen

Mit Hilfe von Machine Learning gelang es einer Forschergruppe, den verschlüsselten Netzwerk-Verkehr von Malware von regulärem zu unterscheiden – und das, ganz ohne ihn zu entschlüsseln.

(Bild: Anderson, Paul, McGrew)

Malware kommuniziert regelmäßig mit dem Internet, sei es um zusätzliche Schadprogramme nachzuladen, Statusberichte oder gestohlene Daten abzuliefern oder um sich neue Befehle vom Herrn und Meister zu holen. Um der Entdeckung zu entgehen, nutzen die Autoren immer öfter Verschlüsselung – und zwar am liebsten das auch für sicheres Surfen genutzte TLS.

Die Standardmethode, Malware im Netz trotzdem zu entdecken, ist das Aufbrechen der Verschlüsselung durch Man-in-the-Middle-Techniken; etwa durch ein Intrusion Detection System (IDS). Doch wie heise Security regelmäßig berichtet, bringt das eine ganze Reihe von Nachteilen in Bezug Datenschutz und letztlich auch für die Security mit sich. Deshalb ist die jetzt vorgestellte Forschungsarbeit Deciphering Malware’s use of TLS (without Decryption) von Blake Anderson, Subharthi Paul und David McGrew – alle drei bei Cisco beschäftigt – besonders interessant.

Machine Learning

Die Forscher fanden nämlich heraus, dass sie ein Machine-Learning-System so trainieren konnten, dass es den Malware-Traffic mit einer Verlässlichkeit von über 99 Prozent von legitimem Datenverkehr unterscheiden konnte. Grundlage dieser Unterscheidung sind ausschließlich Metadaten des verschlüsselten Verkehrs. Dazu gehören Netflow-Daten (Ports, Bytes In/Out, Dauer usw.), typische Paketlängen (Sequence of Packet Lengths and Times, SPLT), die Byte-Verteilung und vor allem unverschlüsselte TLS-Header-Daten.

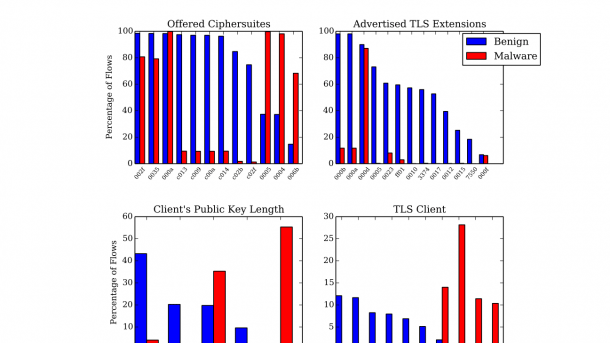

Denn selbst bei einer verschlüsselten Verbindung sind einige Verwaltungsdaten zwangsläufig sichtbar. Dazu gehören die eingesetzten Cipher-Suites, die Schlüssellängen, die Zertifikate und die angebotenen beziehungsweise genutzten TLS-Erweiterungen. Bei all diesen Faktoren fanden die Forscher signifikante Unterschiede zwischen dem TLS-Traffic von Malware und dem von regulär genutzten Browsern erzeugten. So nutzt Malware besonders gerne das RC4-Verfahren, das ansonsten kaum noch zum Einsatz kommt.

Die Grenzen des Verfahrens

Allerdings liefern die Forscher auch gleich das Beispiel, wie sich diese Erkennung umgehen lässt. Der bekannte Online-Banking-Trojaner Dridex imitiert typische Browser so gut, dass die Erkennungsrate auf inakzeptable 78 Prozent sinkt. Die Forscher retten ihre Arbeit dann mit einem Trick: Sie nutzen die Tatsache, dass die Dridex-Server nur selbst-signierte Zertifikate aufweisen und kommen damit wieder auf akzeptable 98%. Doch auf dem C&C-Server ein Zertifikat einer regulären CA einzusetzen, ist auch kein Hexenwerk.

Die Ergebnisse von Anderson et al sind interessant, zeigen sie doch, dass es durchaus erforschenswerte Alternativen zum Aufbrechen der TLS-Verschlüsselung in Firmennetzen gibt. Ob sich auf der Basis ihrer Ergebnisse tatsächlich eine robuste Malware-Erkennung bauen lässt, müssen weitere Tests und die Reaktionen der Malware-Autoren zeigen. (ju)