Cyber-Attacke Petya/NotPetya: Neue Einblicke in die perfide Verbreitungsmasche

Durch die Verbreitung ihres Schädlings über die Auto-Update-Funktion einer weit verbreiteten Steuersoftware trafen die Angreifer viele Unternehmen mitten ins Herz. Ein Eset-Bericht liefert neue Details zu diesem spannenden Teil der Geschichte.

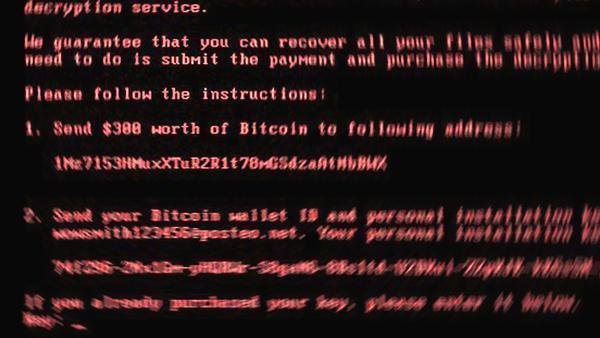

(Bild: Eset)

Eine Analyse des Antiviren-Herstellers Eset zeigt interessante Hintergründe zu der perfiden Verbreitungsmasche hinter dem Petya/NotPetya-Angriff auf: Bekanntlich missbrauchten die Täter die Steuersoftware MeDoc, die in der Ukraine bei Unternehmen eine große Verbreitung hat. Die Analyse offenbart, dass die Täter modifizierte Versionen des legitimen Moduls „ZvitPublishedObjects.dll“ über die Update-Funktion des Programms verteilten. Sie ergänzten die rund fünf MByte große Bibliothek um Backdoor-Funktionen, durch welche die Täter nicht nur Informationen über das infizierte System, sondern auch Dateien abziehen können. Zudem führt die modifizierte Bibliothek auf Zuruf beliebige Befehle auf dem Rechner des Opfers aus.

Hin und her

Der Angriff war offenbar keine Hauruck-Aktion, sondern gut vorbreitet: Die Täter verteilten mindestens drei trojanisierte Versionen der Bibliothek; die erste am 14. April, die zweite am 15. Mai und die dritte schließlich am 22. Juni. Zwischenzeitlich erhielten die MeDoc-Nutzer mehrere Versionen ohne Trojaner-Code – offenbar von den legitimen Entwicklern. Dabei kam es anscheinend zu für die Angreifer unerwarteten Überschneidungen: So erschien nur zwei Tage nach einer trojanisierten Fassung schon wieder eine saubere Kopie der Bibliothek, einen weiteren Tag später versuchten die Täter den Schädling Win32/Filecoder.AESNI.C durch die Backdoor zu verbreiten. Dass diese Malware nur eine geringe Verbreitung erzielte, könnte nach Einschätzung von Eset daran liegen, dass viele Nutzer zu diesem Zeitpunkt mit der sauberen Version der Bibliothek ausgestattet waren. Ein größerer Schlag gelang den Angreifern erst Ende Juni, als sie die Malware DiskCoder.C (auch als ExPetr, PetrWrap, Petya und NotPetya bekannt) über die zu diesem Zeitpunkt abermals verseuchte Steuersoftware verbreiteten.