Verschlüsselung knackbar: Hoffnung für (manche) NotPetya-Opfer

Die Entwickler des Verschlüsselungstrojaners NotPetya haben entscheidende Fehler bei der Umsetzung ihrer Verschlüsselung gemacht. Unter bestimmten Umständen lässt sich diese knacken. Automatische Tools wird es aber wohl erst einmal nicht geben.

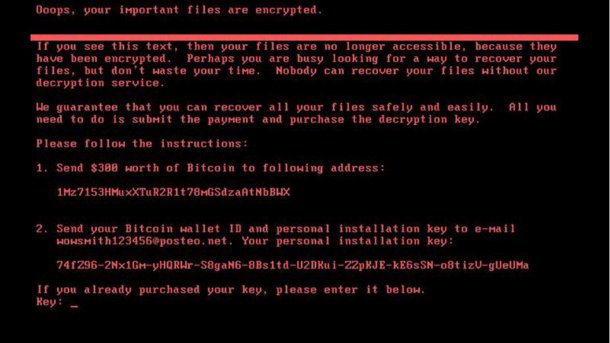

NotPetya-Erpressungsbildschirm

- Fabian A. Scherschel

Nachdem die Autoren der Goldeneye-Trojanerfamilie, zu der auch Petya gehört, den Masterschlüssel für diese Erpressungstrojaner veröffentlicht haben, gibt es Hoffnung für Opfer, deren Festplatten verschlüsselt wurden. Da es sich bei NotPetya aber um keinen Abkömmling dieser Familie sondern um das Werk eines Trittbrettfahrers (ob Cyberkrimineller oder Cyberterrorist sei dahingestellt) handelt, kann dieser Schlüssel nicht verwendet werden, um den Opfern des neuesten Ransomware-Ausbruchs zu helfen. Laut Sicherheitsforschern von Positive Technologies gibt es aber dennoch Hoffnung – unter bestimmten Umständen.

Trojaner mit Admin-Rechten: In diesem Fall ein gutes Zeichen

Wird ein Rechner mit NotPetya infiziert, versucht der Trojaner sich Administrator-Rechte zu verschaffen. Schlägt dies fehl, verschlüsselt der Nutzerdaten mittels AES. Das Betriebssystem funktioniert dann weiterhin, aber die wichtigsten Daten sind futsch. Um diese Daten zu retten, braucht man den geheimen RSA-Schlüssel, den die Kriminellen angeblich in Untergrundforen für horrende 100 Bitcoin verkaufen. Ob das wirklich funktioniert, ist unbekannt. Bisher haben Sicherheitsforscher auch keine Möglichkeit gefunden, die Verschlüsselung der Daten zu knacken.

Hat es NotPetya allerdings beim Einbruch in den Rechner geschafft, Administrator-Rechte zu ergattern, verschlüsselt der Trojaner die gesamte Festplatte mit Salsa20 und verhindert so, dass das Betriebssystem gebootet werden kann. Zwar gilt der Salsa20-Algorithmus ähnlich wie AES als sicher, allerdings scheint es so, als hätten die Malware-Schreiber bei der Umsetzung entscheidende Fehler begangen. Diese führen unter anderem dazu, dass aus dem 256 Bit langen Schlüssel nur 128 Bits für die eigentliche Verschlüsselung verwendet werden. Das reicht aber leider noch nicht, um die Verschlüsselung knackbar zu machen.

Virenschreiber machten Fehler bei der Verschlüsselung

Die NotPetya-Macher haben aber eine ganze Reihe weiterer Fehler begangen, die die resultierende Verschlüsselung angreifbar machen. Der Hebel für die Datenrettung ist eine sogenannte Known-Plaintext-Attacke. Anhand bekannter Daten, die auf Windows-Partitionen immer gleich sind, kann die falsch implementierte Salsa20-Verschlüsselung so gebrochen werden. Das bedeutet allerdings eine Menge Aufwand und ist mit automatischen Entschlüsselungstools nicht zu leisten, erklären die Forscher. Allerdings sind sie zuversichtlich, dass professionelle Datenretter und Forensik-Teams die Verschlüsselung innerhalb einiger Stunden knacken können. Vor allem für Firmen, denen sehr wichtige Geschäftsdaten abhanden gekommen sind, ist das immerhin ein kleiner Hoffnungsschimmer.

Aber auch andere Opfer sollten ihre NotPetya-verschlüsselten Platten aufbewahren. Es ist nicht ausgeschlossen, dass Sicherheitsforscher in Zukunft weitere Schwachstellen in der Verschlüsselung der Trojaners finden. Immerhin haben dessen Entwickler bereits mehrere Fehler beim Bau ihrer Verschlüsselungsroutinen gemacht. (fab)