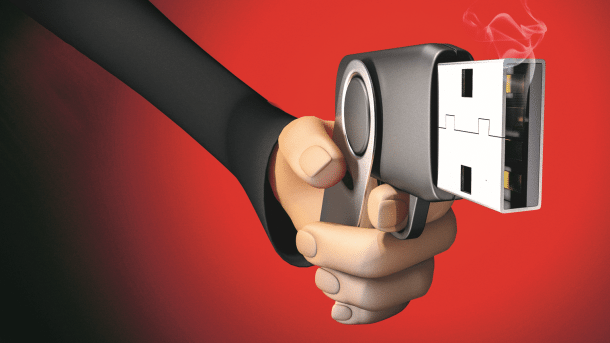

Gefahr durch frei verkäufliche Hacking-Gadgets

Mit speziellen Hacking-Gadgets sind Angriffe auf Rechner, Smartphones und Netzwerke leicht wie nie. c't hat 15 der frei verkäuflichen Geräte im Labor von der Leine gelassen.

Für eine Handvoll Dollar bieten Online-Shops spezielle Geräte an, die sich für perfide Angriffe auf Rechner, Smartphones und Netzwerke eignen. Diese Hacking-Gadgets nutzen die Schwächen von USB, WLAN, Bluetooth und NFC aus, um Backdoors einzurichten, Daten abzugreifen oder gar Hardware dauerhaft zu zerstören. Penetration Tester nutzen diese Gadgets, um Sicherheitslücken in der Infrastruktur ihrer Auftraggeber aufzuspüren – in den falschen Händen werden diese Geräte jedoch zu gefährlichen Cyber-Waffen. c't hat 15 völlig unterschiedliche Geräte im Labor von der Leine gelassen und die von ihnen ausgehende Gefahr bewertet.

Darunter befindet sich etwa ein mobiler WLAN-Accesspoint namens WiFi Pineapple, der mit zwei Funkmodulen und diversen professionellen Angriffstools ausgestattet ist. Er spannt sein Netz auf und versucht alles, damit WLAN-Clients in Funkreichweite darin hängen bleiben. Der WiFi Deauther für gerade einmal 25 US-Dollar zeigt benachbarte Funknetze auf seinem OLED-Display an und legt sie auf Knopfdruck lahm.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externes Video (TargetVideo GmbH) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (TargetVideo GmbH) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

Darüber hinaus hat c't unter anderem den USB Killer v3 ausprobiert, der äußerlich nicht von einem gewöhnlichen USB-Stick zu unterscheiden ist. Wird das Gerät jedoch mit dem Rechner verbunden, schickt es -220 Volt auf die Datenleitungen der USB-Schnittstelle, was oft zum Hardware-Tod des Systems führt. Auch ein USB-Keylogger mit WLAN und ein GSM-Überwachungsgerät wurden untersucht, genauso wie Spezial-Hardware für Analyse und Angriff von Bluetooth, NFC und weiteren Funkprotokollen.

Viele der Hacking-Gadgets beherrschen überraschende IT-Angriffe, vor denen kein Virenscanner schützen kann. c't erklärt, wie die Attacken technisch funktionieren – denn nur, wer die zum Teil unkonventionellen Tricks der Geräte versteht, kann sich effektiv davor schützen. Auch die rechtliche Situation wird im Heft beleuchtet.

Siehe hierzu auch:

- Böse und billig: Hacking-Gadgets in c't 18/17