Google schmeißt 500 potenzielle Spionage-Apps aus App Store

Ein Software Development Kit für Werbeeinblendungen soll Schnüffelfunktionen mitbringen. Damit ausgestattete Android-Apps weisen über 100 Millionen Downloads auf, warnen Sicherheitsforscher.

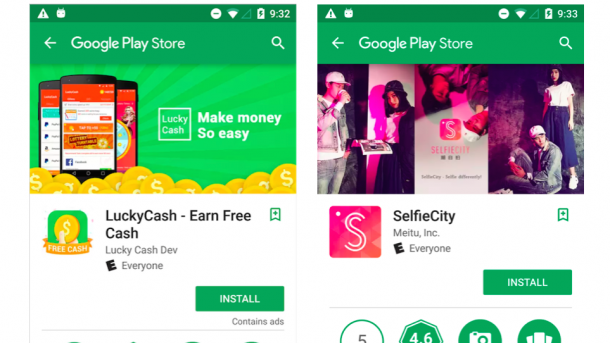

(Bild: Lookout)

Über 500 Apps sollen mit Erweiterungen zum Aushorchen von Android-Geräten ausgestattet gewesen sein. Dabei handelte es sich unter anderem um Spiele- und Wetter-Apps im offiziellen App Store Google Play, die bis zu 100 Millionen mal heruntergeladen wurden, führen Sicherheitsforscher von Lookout aus.

Sie versichern, dass Google die betroffenen Apps mittlerweile entfernt oder von den Spionagefunktionen bereinigt wiedereingestellt hat. Welche Apps im Detail betroffen sind, führen die Sicherheitsforscher nicht auf.

Aushorchen (noch) nicht so schlimm

Eigenen Angaben zufolge ist Lookout bei einer Routineüberprüfung von Apps auf das Software Development Kit (SDK) für Werbeeinblendungen Igexin gestoßen. Dabei haben sie verdächtige Aktivitäten beobachtet, die an Malware erinnern.

Neben dem Einblenden von Werbung soll Igexin Befehle von einem Server empfangen und ausführen können. Lookout geht davon aus, dass viele Entwickler, die das SDK in ihrer App nutzen, darüber gar nichts wissen. Die Entwickler und Nutzer der App sollen zudem keine Kontrolle über die Schnüffelkomponente haben.

Was schlimm klingt, relativiert sich bei näherer Betrachtung etwas: Igexin soll nur Befehle ausführen können, die sich im Rahmen der Berechtigungen bewegen, die eine App hat. So kann eine potenzielle Spionage-App nur etwa Standorte mitschneiden, wenn ein Nutzer diese Berechtigung abgenickt hat.

Lookout gibt an, dass sie in diesem Kontext lediglich beobachtet haben, wie eine betroffene App eine angerufene Nummer und die Dauer eines Anrufs mitschneidet.

Berechtigungen argwöhnisch betrachten

Nicht nur vor diesem Hintergrund sollte man stets die von einer App angeforderten Berechtigungen unter die Lupe nehmen. Das geht bereits vor dem Download in Google Play. An dieser Stelle sollte man misstrauisch werden, wenn etwa ein Kartenspiel Zugriff auf die Telefoniefunktionen und den Standort haben will.

Das Android-Apps mit präparierten SDKs zur Spionage oder Übernahme von Geräten versehen werden, ist schon öfter vorgekommen. (des)