TLS-Zertifikate: CAAs sollen Zertifizierungsstellen an die Leine legen

Admins können mit einer Certification Authority Authorization im DNS festlegen, wer Zertifikate für ihre Domain unterschreiben darf. Ab dem 8. September sind diese Vorgaben für Zertifizierungsstellen verbindlich.

Die Verschlüsselung im Internet soll sicherer werden. Alle Zertifizierungsstellen (CAs) müssen ab dem 8. September vor dem Ausstellen eines Zertifikats via DNS nachsehen, ob eine Certification Authority Authorization (CAA) vorliegt. Bisher konnten weltweit alle CAs und auch deren Sub-CAs Zertifikate für jede beliebige Domain ausstellen, was immer wieder zu Missbrauch führte.

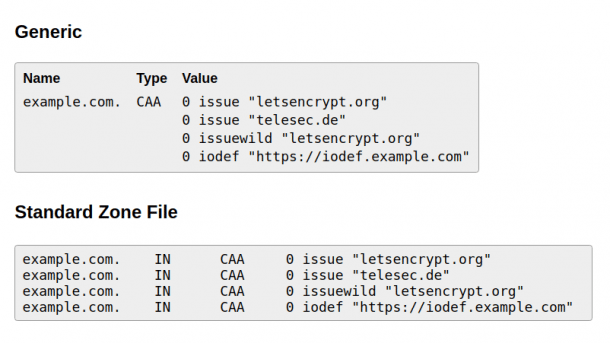

Konkret kann jetzt der Hostmaster der Domain example.com im Zone-File seines DNS-Servers etwa folgende CAA-Einträge anlegen:

example.com. CAA 0 issue "letsencrypt.org"

example.com. CAA 0 issuewild "comodoca.com"

example.com. CAA 0 iodef "https://iodef.example.com/"

Die besagen, dass Mozillas Let's Encrypt Zertitikate auf beliebige Hostnamen der Domain ausstellen darf und Commodo sogar berechtigt ist, Wildcard-Zertifikate etwa auf *.example.com zu beglaubigen. Stellt eine nicht aufgeführte CA fest, dass ihr ein Zertifikatsantrag für die Domain vorgelegt wurde, muss sie diesen ablehnen und kann den Domain-Eigentümer über die iodef-URL benachrichtigen. Ein Web-Dienst von SSLmate erstellt sogar schon Copy&Paste-Vorlagen für Konfigurations-Einträge diverser DNS-Server und -Dienste. Abrufen kann man CAA-Records etwa via

host -t CAA google.com

Anders als die "DNS-based Authentication of Named Entities", kurz DANE, funktioniert das CAA-Konzept auch ohne DNSSec mit herkömmlichem DNS; allerdings wird der Einsatz von DNSSec im CAA-RFC 6844 dringend empfohlen.

Zahnloser Tiger

Bislang sind solche CAA-Records noch weitgehend zahnlose Tiger: Denn ein entgegen der Vorgabe ausgestelltes Zertifikat wird auch weiterhin klaglos vom Browser und allen anderen Anwendungen akzeptiert, die der Zertifizierungsstelle vertrauen. Die einzige Chance, dass ein missbräuchlich ausgestelltes Zertifikat auffliegt, bietet derzeit Certificate Transparency (CT), das Google massiv voran treibt.

Gemäß CT müssen Zertifizierungsstellen ihre ausgestellten Zertifikate in revisionssicheren, öffentlichen Logs zu protokollieren. Das ist für Extended-Validation-Zertifikate bereits jetzt verpflichtend. Ab April 2018 soll Chrome gar keine neu ausgestellten Zertifikate mehr akzeptieren, die nicht via CT protokolliert wurden. Wer also regelmäßig etwa bei Google die auf seine Domain ausgestellten Zertifikate überprüft, könnte einen CAA-Verstoß entdecken. Erst wenn dieser Abgleich automatisiert erfolgt, besteht eine ernsthafte Chance, dass eine schlampende CA auffällt.

Das CA/Browser Forum verabschiedete den "Ballot 187 -- Make CAA Checking Mandatory" im März nahezu einstimmig. Das Gremium ist ein freiwilliger Zusammenschluss aller wichtigen Browser-Hersteller und Zertifizierungsstellen. Es gibt unter anderem verbindliche Richtlinien für die Erstellung und Verwaltung von X.509-Zertifikaten heraus. (ju)