Dragonfly: Symantec warnt vor verstärkten Hackerangriffen auf Energiekonzerne

Eine bereits seit 2011 aktive Hacker- und Cyberspionagegruppe hat es auf industrielle Steuerungssysteme von Engergiekonzernen abgesehen. Laut Symantec brach sie bislang in 27 Unternehmensnetzwerke ein. Atomkraftwerke sind demnach aber nicht betroffen.

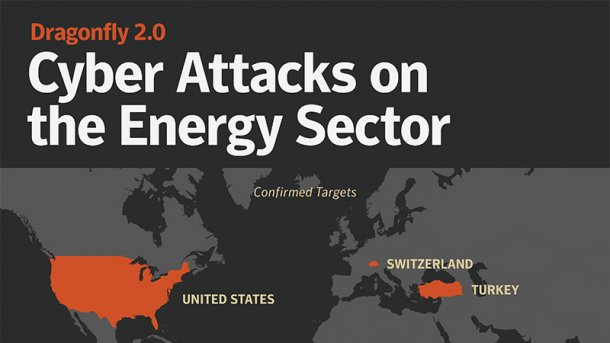

(Bild: Symantec)

Energiekonzerne in den USA, Westeuropa und der Türkei befinden sich derzeit im Visier einer seit mehreren Jahren aktiven Hackergruppe namens Dragonfly. Das geht aus einem Blogeintrag der Sicherheitsfirma Symantec hervor. Gegenüber der dpa erklärte der Hersteller, dass es den Hackern gelungen sei, in die internen Netzwerke von 20 Unternehmen in den USA, sechs in der Türkei sowie eines Branchenzulieferers in der Schweiz einzudringen. Auch Kraftwerke in Deutschland, den Niederlanden und Belgien befänden sich im Visier der Angreifer. Allerdings seien dort keine erfolgreichen Angriffe festgestellt worden. Den Hackern gehe es darum, Informationen für möglicherweise geplante Sabotageakte zu sammeln. Angriffe auf Atomkraftwerke seien bislang nicht festgestellt worden.

Bereits Mitte 2014 dokumentierte Symantec die Aktivitäten der demnach bereits seit mindestens 2011 aktiven, auch als Energetic Bear bekannten Dragonfly-Gruppe. Diese beinhalteten auch damals Spionage-Aktivitäten gegen Unternehmen aus der Energiebranche sowie die Kompromittierung von industriellen Steuerungssystemen (ICS) mit Malware. Seit Dezember 2015 laufe nun eine neue, von Symantec als Dragonfly 2.0 bezeichnete Kampagne, deren Aktivitäten sich 2017 noch einmal verstärkt hätten. Eine aktuelle Gegenüberstellung der 2013/14 und der aktuell genutzten Malware zeigt hohe Übereinstimmungen. Auf das Herkunftsland von Dragonfly will sich Symantec nicht festlegen. Demnach enthalte der Malware-Code zwar russische und französische Satzfragmente; das könne aber auch eine falsche Fährte sein.

Fernzugriff und Spionage mit Malware

Als Angriffsvektoren von Dragonfly 2.0 nennt Symantec Spear-Phishing-Kampagnen und mit Malware präparierte Websites, die das Abgreifen von Daten zur Anmeldung in Firmennetzwerken ermögliche. Diese Daten würden dann für Folgeangriffe verwendet – etwa zur Installation eines Backdoor-Trojaners, der Angreifern Remote-Zugriff auf das kompromittierte System ermögliche.

Als Beweis für die Absichten von Dragonfly führte Symantec Spionage-Malware an, die Screenshots von der Steuersoftware der angegriffenen Industrieanlagen angefertigt habe, um sie zu studieren. Symantec-Forscher Candid Wüest sagte gegenüber der dpa, dass die Angreifer unter anderem dadurch dem Ziel näher gekommen seien, die Kontrolle über die Anlagen zu übernehmen. Auf Anfrage von heise Security ergänzte er allerdings, dass solche Screenshots bislang nur auf Systemen im Firmennetzwerk angefertigt wurden, die keinen Schreib-, sondern lediglich Lesezugriff zu Überwachungszwecken auf die Steuerungssoftware gehabt hätten.

Wüest zufolge habe das Symantec-Team außerdem einen gezielten Diebstahl von Dokumenten beobachtet – darunter auch PDF- und Word-Dateien mit Aufbauplänen einzelner ICS-Komponenten. Selbst wenn erbeutete Passwörter nun geändert (und der Remotezugriff unterbunden) würde, sei die Vorbereitung eines Angriffs auf die Anlagen mit diesem Wissen besser möglich. Versuche seitens Dragonflys Malware, die (vor allem in hochkritischen Systemen übliche) physische und logische Trennung (Air Gap) zwischen herkömmlicher IT-Infrastruktur und Steuerungssystemen zu überwinden – etwa mittels USB-Medium wie im Fall von Stuxnet – wurden laut Wüest bislang aber nicht beobachtet.

[Update: 11:36 - 08.09.17] Die Meldung wurde um Zusatzinformationen ergänzt, die Candid Wüest von Symantec gegenüber heise Security mitteilte. (ovw)