"Display Widgets": WordPress-Plugin mit Backdoor aus Repository entfernt

Ein Plugin zur Verwaltung von WordPress-Widgets enthielt eine Backdoor, die dessen Herausgeber über Monate hinweg den Fernzugriff ermöglichte. Nun wurde es endgültig aus dem WordPress-Repository entfernt. Ein Update säubert bestehende Installationen.

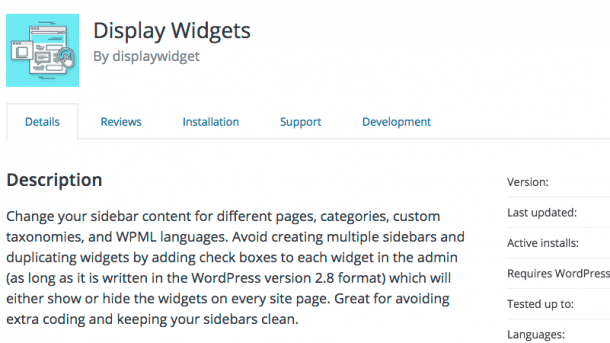

(Bild: wordfence.com)

In den Versionen 2.6.0 bis einschließlich 2.6.3 des WordPress-Plugins Display Widgets, das Nutzern zur Widget-Verwaltung diente, wurde Schadcode gefunden. Mehrere Sicherheitsforscher und Plugin-Entwickler-Teams berichteten von Tracking-Funktionen in der im Juni veröffentlichten Version 2.6.0. Die hätten heimlich Informationen wie IP-Adressen, Browserchroniken und User-Agents von Website-Besuchern an den Herausgeber des Plugins versendet. Ab der Folgeversion 2.6.1 sei dann eine Backdoor-Funktion im Plugin enthalten gewesen, die den Remote-Zugriff auf WordPress-Installationen, das Anlegen neuer Unterseiten und Beiträge sowie das unbemerkte Hinzufügen von Spam-Inhalten ermöglicht habe.

Für Websites mit bereits installiertem Plugin hat das WordPress-Team die schadcodefreie Display-Widgets-Version 2.7.0 bereitgestellt, die der letzten "sauberen" Version des Plugins (2.0.5) entspricht. Allerdings ist sie nur per Update verfügbar: Display Widgets wurde am 8. September endgültig aus dem offiziellen WordPress-Repository entfernt, so dass Neuinstallationen nicht mehr möglich sind.

Offenbar Werk eines Wiederholungstäters

Nach Angaben der IT-Nachrichtenseite Bleepingcomputer wurde Display Widgets insgesamt auf über 200.000 Websites installiert. Bis Ende Juni dieses Jahres sei das Plugin allerdings schadcodefrei gewesen, so dass unklar sei, wieviele Nutzer tatsächlich ein Update auf die betroffenen Versionen durchgeführt hätten. Stephanie Wells, die Entwicklerin des Plugins, hatte den Code im Mai dieses Jahres "an eine andere Firma" verkauft. Die Plugin-Entwickler von Wordfence berichten in einem Blogeintrag, dass besagter Käufer bereits vor einem Jahr ein gekauftes WordPress-Plugin missbraucht habe, um Spam-Inhalte in Websites zu injizieren. (ovw)