Achtung: Aktuelle Spam-Mails fälschen Absender von Mitarbeitern

Akute Gefahr geht von einer Schädlingswelle aus, die per E-Mail anrollt. Durch eine clevere Wahl der Absender könnten auch versierte Anwender verleitet werden, dem darin enthaltenen Link zu folgen. Er führt zu bislang weitgehend unerkannter Malware.

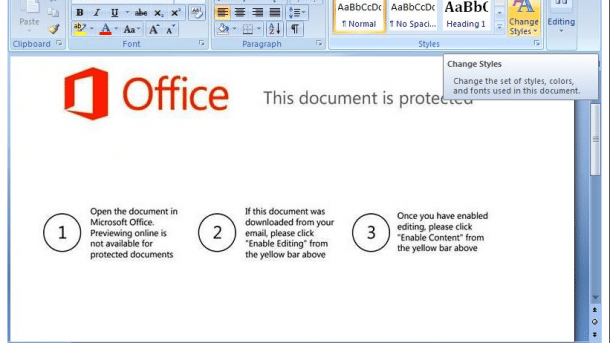

Das Word-Dokument bedient sich Social-Engineering-Strategien, um Empfänger zum Aktivieren schädlicher Inhalte zu verleiten.

(Bild: Screenshot / malwr.com)

Eine aktuelle Spam-Kampagne setzt auf starke Personalisierung: Sie täuscht als Absender reale E-Mail-Adressen von Mitarbeitern desselben Unternehmens vor. Neben E-Mails mit eher nichtssagendem Betreff wie "Scan 28923323236" beinhalten einige Betreffzeilen zusätzlich den Namen des Empfängers – etwa in der Form "WG: gescanntes Dokument 14517127599 [Empfänger]".

(Bild: Screenshot)

Der E-Mail-Text enthält einen Link, hinter dem sich je nach Wortlaut ein vermeintlicher Überweisungsbeleg oder ein Dokument mit angeblich angeforderten Informationen verbirgt. Angesichts der bekannten Absender-Adresse besteht erhöhte Gefahr, dass sich auch sicherheitsbewusste Anwender zum "reflexhaften" Anklicken verleiten lassen.

Auf der Zielseite wartet ein Word-Dokument mit der Bezeichnung Rechnungs-Details-68436558143.doc auf Download und Ausführung (die Namensgebung kann durchaus variieren). Die Erkennungsrate beim Online-Scandienst VirusTotal liegt für den Download-Link aktuell noch bei Null. Angesichts der Word-Datei schlägt lediglich Symantec Alarm.

Vermeintliche Rechnung enthält schädlichen Makro-Code

Ein Online-Scan des angeblichen Rechnungsdokuments auf malwr.com liefert aufschlussreiche Screenshots von dessen Innenleben zurück. Auf Englisch wird der Empfänger aufgefordert, mittels zwei Klicks auf gelbe Schaltflächen sowohl die Bearbeitung des Dokuments als auch die Ausführung eingebetteter Inhalte zu erlauben ( "Enable Editing"/"Enable Content").

Eine kurze Analyse fördert Makrocode zutage, der mittels einer autoopen()-Funktion automatisch startet. Der später im Code auftauchende Begriff "Shell" legt außerdem nahe, dass weiterer Schadcode nachgeladen und ausgeführt wird. Um mit dem Office-Dokument einen Rechner zu infizieren, bedarf es also mehrerer Nutzer-Interaktionen. Gefährlich wird es allerdings , wenn die – mittlerweile standardmäßige – Deaktivierung von Makros im Vorfeld vom Nutzer aufgehoben wurde.

Wer sein System gegen diesen und ähnliche Angriffe abhärten will, kann dies mit unserem Tool Protec'tor mit wenigen Mausklicks tun.

Update 18.9.2017, 17:45: Das CERT-Bund warnt ebenfalls vor den angeblichen Rechnungen, die demnach den Trojaner Emotet verbreiten. (ovw)