Adobe-Mitarbeiter leakt PGP-Key im Unternehmensblog

Ausgerechnet dem Incident Response Team von Adobe unterlief vergangene Woche ein peinlicher Fehler: Neben seinem öffentlichen postete es gleich auch seinen privaten PGP-Schlüssel im Firmenblog. Der Key wurde mittlerweile zurückgezogen.

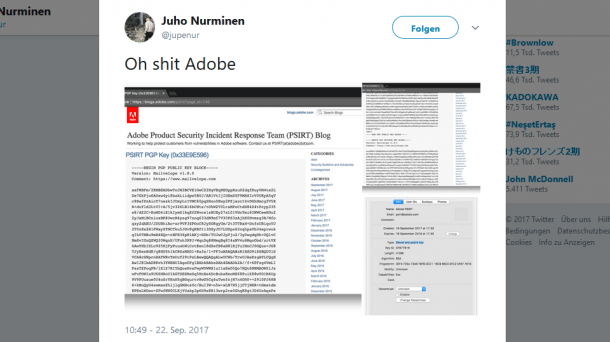

(Bild: twitter.com)

Ein Adobe-Mitarbeiter hat vergangene Woche versehentlich einen unternehmenseigenen privaten PGP-Key veröffentlicht. Dabei handelte es sich ausgerechnet um den Schlüssel des Product Security Incident Response Teams (Psirt), der es Kriminellen ermöglicht hätte, sich als Team-Mitglied auszugeben. Der finnische Sicherheitsexperte Juho Nurminen entdeckte das Missgeschick am vergangenen Freitag im Psirt-Blog. Sein öffentlicher Hinweis via Twitter hatte immerhin eine prompte "Incident Response" zur Folge: Adobe zog den kompromittierten PGP-Key noch am selben Tag zurück und ersetzte ihn durch einen neuen. Die Gefahr des Identitätsdiebstahls ist somit gebannt.

Nutzung sicherheitsanfälliger Software als weiterer Risikofaktor

Ein von Nurminen veröffentlichter Screenshot belegt, dass der verantwortliche Adobe-Mitarbeiter für den Key-Export die Browsererweiterung Mailvelope nutzte. Die für Firefox und Chromium verfügbare Software ermöglicht die Ende-zu-Ende-Verschlüsselung von E-Mails in Webmail-Anwendungen. Zumindest in Kombination mit Firefox birgt die Mailvelope-Nutzung jedoch auch Risiken: Bereits im Mai dieses Jahres wiesen der Mail-Dienst Posteo und Sicherheitsexperten von Cure53 darauf hin, dass die Architektur des Browsers unter Umständen die Kompromittierung privater Schlüssel ermögliche. Die berufliche Nutzung der potenziell unsicheren Software durch Mitarbeiter des Psirt ist somit zumindest bedenklich. Der neue Key wurde allerdings mit GPGTools generiert – möglicherweise ein Zeichen dafür, dass das Team dazugelernt hat. (ovw)