Internet of Things: RIPE startet IoT-Arbeitsgruppe

Alle mischen mit beim Internet of Things, die Wirtschaft, Standardisierungsorganisationen und jetzt auch noch die IP-Adressverwalter. Das RIPE will dabei vor allem die IoT-Sicherheit fördern.

(Bild: RIPE)

- Monika Ermert

- Dusan Zivadinovic

Die Mitglieder der IP-Adressverwaltung Réseaux IP Européens (RIPE) stimmten bei ihrem 75. Treffen in Dubai praktisch einstimmig der Gründung einer eigenen Arbeitsgruppe zum Thema Internet of Things zu (IoT). Sie soll Grundlagen für sicheres Routing in Sensornetzen erarbeiten und der IoT-Industrie ihre Netzwerkerfahrung beim sicheren Betrieb von IoT-Geräten anbieten, erklärte der Vorsitzende des RIPE, Hans Petter Holen.

(Bild: RIPE )

Hauptthema der neuen Arbeitsgruppe ist die Sicherheit für die vielen neuen Netzwerk-Teilnehmer. Das RIPE kann dabei mit einem eigenen Beispiel dienen, den Sensoren für das Atlas-Netz. Diese Probes schließt man über einen LAN-Port an den Internet-Router an, der optional auch per USB die Betriebsenergie liefert. Die aktuelle Atlas-Probe V3 basiert auf dem handtellerkleinen WLAN-Router TP-Link TL-MR3020 (ab 22,84 €). Die darauf laufende Probe-Software ist offengelegt.

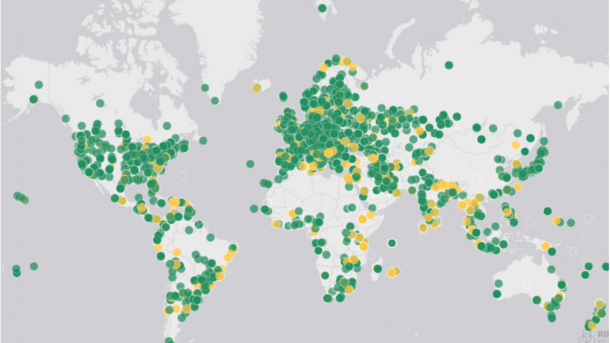

Die Sensoren messen die Erreichbarkeit bestimmter Ziele im Internet über verschiedene Providernetze. Anhand der erfassten Latenzen kann das RIPE unter anderem quasi eine fortlaufende Internet-Wetterkarte darstellen. Obwohl zum Start des Projekts noch nicht so gesehen, erkennt man schnell, dass es sich dabei tatsächlich um ein IoT-Netz der ersten Stunde handelt.

Gewappnet gegen Unbefugte

Das Atlas-Netz ist seit 2010 in Betrieb und besteht aktuell aus rund 10.000 weltweit verteilten Sensoren. Sicherheit war beim Design von Atlas ein zentraler Aspekt. Der Dienst soll RIPE-Mitgliedern und Forschern Messwerte liefern, aber dabei gegen Zugriff Unbefugter gewappnet sein.

Bei der Inbetriebnahme bekommen die Sensoren einen Satz individueller Schlüssel und werden registriert. Firmware-Updates sind signiert. Kompromittierte Sensoren lassen sich anhand ihres Kommunikationsverhaltens identifizieren. Beim Design haben sich die Entwickler an den Best-Practice-Empfehlungen der IETF für die Sicherheit in IoT-Netzen orientiert. (dz)