#AVGater: Systemübernahme via Quarantäne-Ordner

Eine neue Angriffstechnik nutzt die Wiederherstellungs-Funktion der Anti-Viren-Quarantäne, um Systeme via Malware zu kapern. Bislang reagierten sechs Software-Hersteller mit Updates.

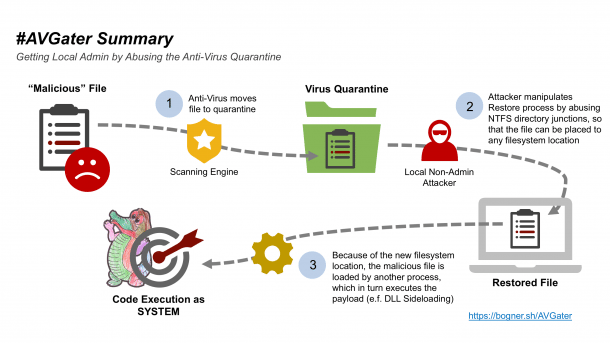

(Bild: bogner.sh)

Mehrere Anti-Viren-Anwendungen ermöglichen einem Angreifer als Windows-Standardbenutzer das Ausführen von Schadcode mit Systemrechten. Die zugrundeliegende, auf den Namen #AVGater getaufte Angriffstechnik hat der Sicherheitsforscher Florian Bogner in seinem Blog beschrieben. Das ist gefährlich, doch ein erfolgreicher Angriff setzt einen physischen oder Remote-Zugriff auf den betreffenden Rechner voraus.

Softe Links für massive Rechteerweiterung

Ausgangspunkt des Angriffs bildet der Quarantäne-Ordner des jeweiligen AV-Programms. Dort platziert ein lokaler Angreifer eine mit Schadcode versehene Programmbibliothek (DLL). Anschließend sorgt er mit Hilfe so genannter NTFS Junction Points dafür, dass die DLL beim Betätigen der Wiederherstellungsfunktion der AV-Software statt am ursprünglichen Speicherort im Ordner eines Windows-Dienstes mit Systemrechten landet. Zum Erstellen solcher Junction Points sind keine Adminrechte erforderlich. Auch das Kopieren der DLL in eigentlich schreibgeschützte (System-)Ordner gelingt laut Bogner dank der entsprechenden Zugriffsrechte des AV-Programms problemlos.

Nun muss der Angreifer noch dafür sorgen, dass der Windows-Dienst die schädliche DLL beim nächsten Reboot lädt. Zu diesem Zweck kann er sie mit dem Namen einer beliebigen, häufig genutzten Windows-Programmbibliothek versehen. Wenn der Dienst den exakten Pfad zu einer von ihm benötigten DLL nicht kennt, sucht er diese – und findet den Schadcode. Dieser läuft dann im Kontext des Dienstes mit Systemrechten und kann durch einen Angreifer "ferngesteuert" werden, um beliebige Aktionen auf dem System auszuführen.

(Bild: bogner.sh)

Wer sich ein detaillierteres Bild von #AVGater verschaffen möchte, findet in Bogners Blog zwei konkrete Beschreibungen für funktionierende Angriffe auf Emsisoft Anti-Malware und Malwarebytes 3.

Updates schaffen Abhilfe

Bislang haben Emsisoft, Ikarus, Kaspersky, Malwarebytes, Trend Micro und ZoneAlarm ihre AV-Produkte mit #AVGater-Fixes versehen, die sie über den normalen Update-Prozess verteilen. Laut Bogner arbeiten jedoch noch weitere, aus Sicherheitsgründen nicht namentlich genannte Hersteller an der Behebung der Schwachstelle. Da die Veröffentlichung der Patches noch einige Tage dauern könne, rät er herstellerübergreifend zu besonderer Aufmerksamkeit in punkto Software-Aktualität. Admins im Business-Umfeld empfiehlt er, den Quarantäne-Zugriff durch normale Nutzer zu blockieren.

[Update: 14:00 - 14.11.17]: Inhaltliche Fehlerkorrektur: "Symbolische Verknüpfungen" im Fließtext durch "NTFS Junction Points" ersetzt.

(ovw)