Mac-Malware Proton gibt sich als "Symantec Malware Detector" aus

Getarnt als Malware-Erkennung wurde der Mac-Trojaner über ein vermeintliches Symantec-Blog vertrieben. Eine über soziale Netze verbreitete Falschmeldung soll Nutzer zur Installation bringen.

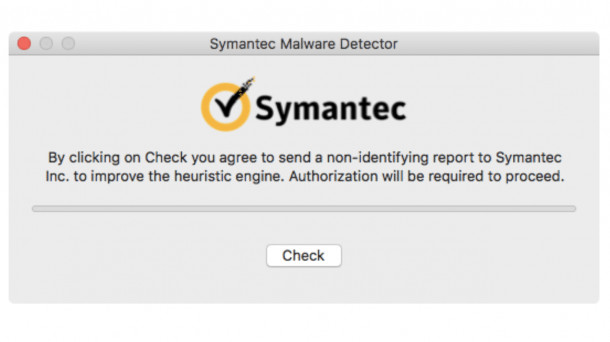

Die Malware tarnt sich als Malware-Erkennung.

(Bild: Screenshot: Malwarebytes)

Die Mac-Malware Proton treibt weiter ihr Unwesen. Der bereits über populäre Mac-Software wie Handbrake und Elmedia Player ausgelieferte Schädling, setzte auf einen neuen Infektionsweg: Er tarnt sich als die fiktive Sicherheits-Software “Symantec Malware Detector”, die über ein gefälschtes Blog der Antiviren-Firma Symantec zum Download angeboten wurde, wie Sicherheitsforscher warnen.

Gefälschter Mac-Systemdialog ruft zu Kennworteingabe auf

Um Nutzer zur Installation zu locken, wurde eine Falschnachricht zu einer neuen Version des Bitcoin-klauenden Mac-Schädlings CoinThief in dem vermeintlichen Symantec-Blog verbreitet – und als Link über soziale Netze weitergegeben. Eine dafür genutzte Domain ist derzeit nicht mehr zu erreichen.

Um einen “Check” des Macs durchzuführen, fordert der vorgebliche “Symantec Malware Detector” die Eingabe des Benutzerpasswortes und zeigt dafür einen gefälschten macOS-Systemdialog an. Gibt der Nutzer sein Kennwort ein, wird anschließend der Trojaner Proton installiert. Die Malware ist den Berichten zufolge signiert, Apples in macOS integrierte Schutzfunktion Gatekeeper schlug deshalb nicht an.

Proton will auch an die Passwörter des Nutzers

Der Trojaner sammelt Informationen über den infizierten Mac, fertigt Screenshots an, liest den Browser-Verlauf aus und versucht mit dem eingegebenen Passwort auch den Schlüsselbund auszulesen – und damit Einblick in die dort gesammelten Zugangsdaten des Nutzers zu erhalten. Auch Datenbanken der Passwortverwaltung 1Password werden offenbar von Proton eingesammelt. Diese sind allerdings durch ein eigenes Passwort geschützt, sollte der Nutzer dieses nicht im Schlüsselbund – oder an anderer Stelle auf dem Mac – hinterlegt haben, müsste der Angreifer diese theoretisch nicht entschlüsseln können.

Auch versierte Nutzer sind Proton bereits zum Opfer gefallen: Dem Entwicklerstudio Panic wurde der Quelltext zu mehreren populären Apps geklaut – die Angreifer forderten dann Lösegeld.

- Proton: Was sich gegen den macOS-Trojaner im Elmedia Player tun lässt

- Erpressungstrojaner und Mac-Malware: Schützen statt zahlen

- So schützt man seinen Mac

(lbe)