Root für jeden: Schwachstelle in macOS High Sierra schon länger öffentlich

In Apples Entwicklerforum wurde die gravierende Schwachstelle bereits vor über zwei Wochen als harmloser Tipp gehandelt. Die Lücke kann auch entfernten Angreifern ermöglichen, Root zu werden.

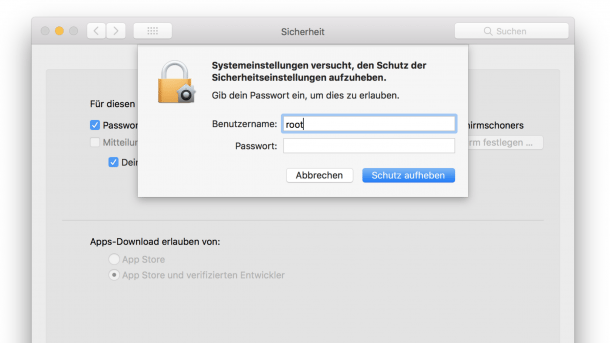

Mal eben Root werden – kein Problem in macOS High Sierra.

Die massive Root-Schwachstellen in macOS 10.13 ist seit mindestens zwei Wochen öffentlich dokumentiert. Ausgerechnet in Apples Entwicklerforum hat ein Nutzer die Methode schon Mitte November als vermeintlich harmlosen Support-Tipp geschildert: Man könne sich in den Systemeinstellungen einfach als Benutzer “root” anmelden und dabei das Passwortfeld leer lassen, um wieder Zugriff zu erhalten, schrieb der Nutzer chethan177 – dies habe ihm geholfen, nach einer Änderung bei der Apple-ID wieder den Admin-Status auf seinem Mac zu erlangen. Er habe aber keine Ahnung “wie und warum” das funktioniere.

In einem neuen Forumbeitrag erklärte chethan177 inzwischen, ihm sei damals nicht klar geworden, dass es sich dabei um eine “ausgewachsene Sicherheitslücke” handelt. Er habe zuvor in einem anderen Forum über die Methode gelesen und diese dann ausprobiert, beim zweiten Versuch klappte der Zugriff dann plötzlich. In welchem Forum der Tipp gegeben wurde, bleibt unklar – die Schwachstelle scheint damit jedenfalls schon länger bekannt.

Erste Analyse über Fehlerursache des Root-Bugs

Der Fehler in macOS 10.13 High Sierra tritt einer ersten Analyse zufolge auf, wenn ein Nutzer sich bei einem deaktivierten Account mit einem beliebigen Passwort (oder leer gelassenem Passwortfeld) anmeldet, wie der Sicherheitsforscher Patrick Wardle erklärte. Das Mac-Betriebssystem versuche in diesem Fall, ein Upgrade durchzuführen und das verschlüsselt gespeicherte Passwort in ein Shadow-Password zu verwandeln. Durch einen Fehler werde dabei aber das gerade neu beim Anmelden eingegebene Passwort gesetzt – und so der Zugriff für jeden freigegeben.

Die Schwachstelle lässt sich – je nach Konfiguration des Macs – teils noch deutlich einfacher ausnutzen als ursprünglich gedacht: Auf Macs, deren Festplatte nicht per FileVault verschlüsselt ist, ermöglicht der Bug es offenbar, dass ein unberechtigter Nutzer diesen hochfährt und sich anschließend einfach als root anmeldet, wie Ars Technica berichtet. Bei aktiver FileVault-Verschlüsselung lasse sich die Schwachstelle nur ausnutzen, wenn Zugriff auf einen Mac mit bereits angemeldeten Nutzer besteht.

Entfernte Angreifer können Root-Schwachstelle ausnutzen

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externer Inhalt geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden.

Damit können personenbezogene Daten an Drittplattformen übermittelt werden.

Mehr dazu in unserer

Datenschutzerklärung.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmung wird hier ein externer Inhalt geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

Der Bug kann zudem nicht nur einem lokalen Angreifer Root-Rechte einräumen, sondern lässt sich mitunter auch aus der Ferne ausnutzen, wenn der Mac bestimmte Dienste anbietet wie etwa die Bildschirmfreigabe, betonen Sicherheitsforscher. Dafür sei auch nicht zwingend erforderlich, dass zuvor schon ein lokaler Root-Login erfolgt ist. Malware-Entwickler können die Lücke außerdem für eine Rechteausweitung missbrauchen, wenn das Opfer die Schad-Software freiwillig auf dem eigenen Mac ausführt – mit Root-Rechten erhält der Angreifer dann umfassenden Zugriff.

Apple hat ein Update für High Sierra in Aussicht gestellt, das die Lücke schließen soll – ein Zeitrahmen wurde nicht genannt. High-Sierra-Nutzer sollten ihre Netzwerkfreigaben prüfen und können sich schützen, indem sie den Root-Account aktivieren und für diesen ein sicheres Passwort festlegen.

[Update 29.11.2017 17:50 Uhr] Apple hat inzwischen ein Sicherheits-Update freigegeben, das die Lücke in macOS High Sierra schließen soll.

(lbe)